AlertNow

AlertNow는 알람 모니터링, 에스컬레이션 규칙, 온콜 스케줄링 기능으로 인시던트를 신속하게 감지하고 해결할 수 있게 도와주는 인시던트 관리 플랫폼입니다.

빠른 시작 가이드

본 가이드에서는 AlertNow 서비스를 사용할 수 있도록 설정하는 방법을 설명합니다. 아래의 단계별 설정을 완료하면 서비스를 바로 사용할 수 있습니다.

📑 1단계: 개인 설정

개인 설정 메뉴에서 사용자의 기본 정보와 알림을 받기 위한 알림 규칙을 설정합니다. 연락처, 알림 설정, 추가 정보 등을 설정할 수 있습니다. 개인 설정에 대한 자세한 내용은 사용자 가이드의 개인 설정을 참고하세요.

📑 2단계: 인티그레이션 설정

AlertNow에서 제공하는 인티그레이션 목록에서 사용 중인 툴이나 서비스를 선택하여 인티그레이션을 설정합니다. 인티그레이션을 설정하면 해당 툴이나 서비스에서 발생하는 알람을 AlertNow로 전달하고 관리할 수 있습니다. 인티그레이션 설정에 대한 자세한 내용은 사용자 가이드의 인티그레이션을 참고하세요.

📑 3단계: 서비스 생성

인티그레이션에서 발생하는 인시던트를 관리하기 위해 서비스를 생성합니다. 서비스를 생성하면 사용자의 편의에 따라 활용할 수 있습니다. 서비스 생성에 대한 자세한 내용은 사용자 가이드의 서비스를 참고하세요.

AlertNow 소개

AlertNow란?

AlertNow는 SaaS 기반의 서비스 인시던트 주기 관리 플랫폼으로, 알람 모니터링, 에스컬레이션 규칙, 온콜 스케줄링 기능으로 인시던트를 신속하게 감지하고 해결할 수 있게 해줍니다. AlertNow의 주요 기능은 다음과 같습니다.

- 통합 인시던트 관리

- 다양한 외부 모니터링 툴 서비스에서 발생하는 알람 정보를 수신합니다.

- 규칙에 따라 중복된 알람을 제거하고 필요한 알람만 인시던트로 생성합니다.

- 효과적인 팀 커뮤니케이션

- 인시던트가 발생하면 정확한 시간에 담당자에게 알림을 전송합니다.

- 사용자가 지정한 채널(SMS, 보이스콜, Slack, KakaoTalk, Jandi 등)을 통해 빠른 정보 전달이 가능합니다.

- 인시던트 처리를 위한 에스컬레이션

- 인시던트 발생 시 단계별로 처리할 담당자, 작업 및 시간을 설정할 수 있습니다.

- 인시던트가 확인 또는 종료되지 않을 경우 다음 단계의 담당자에게 자동으로 에스컬레이션되어 장애 초기 대응 시간(MTTD) 및 장애 복구 시간(MTTR)을 단축해 줍니다.

전체 흐름

설정 프로세스

관리자의 경우 서비스 생성 → 인티그레이션 생성 → 스케줄 생성(선택 사항) → 에스컬레이션 정책 생성 → 팀 생성(선택 사항) → 익스텐션 설정(선택 사항) 순서로 진행합니다. 설정이 완료되면 인티그레이션에 연결된 정보를 통해 경고와 인시던트가 생성되며, 인시던트 생성 및 상태 변경에 대한 알림을 수신하고 인시던트를 수정할 수 있습니다.

AlertNow 주요 용어

- 개인 설정: 개인 정보 및 인시던트의 알림 규칙에 대한 개인화 기능을 제공합니다.

- 경고: 시스템 데이터이며 사용자가 임의로 데이터를 변경하거나 삭제할 수 없습니다.

- 서비스: 인티그레이션에서 발생하는 인시던트를 관리하기 위한 단위로, 실제로 사용자가 관리하는 서비스나 애플리케이션이 될 수 있으며, 사용자의 편의에 따라 자유롭게 활용할 수 있습니다.

- 에스컬레이션: 인시던트 발생 시 단계별로 이를 처리할 담당자 및 담당자가 처리해야 할 작업과 시간 제한을 설정하여 관리합니다.

- 익스텐션: AlertNow 내에서 생성된 특정 데이터를 외부 툴이나 서비스로 내보낼 수 있도록 하는 기능입니다.

- 인시던트: 경고 수집 시 인시던트 정책에 의해 발급된 티켓의 상태를 관리합니다.

- 인티그레이션: 외부 모니터링 툴에서 발생하는 알람을 AlertNow에 연결하는 엔드포인트입니다.

- 팀: 에스컬레이션, 사용자, 서비스 등 인시던트와 관련된 정보를 그룹으로 관리합니다.

AlertNow 역할별 권한

관리자, 서비스 담당자, 응답자, 참조자의 역할별 권한을 표와 도식화에서 확인할 수 있습니다.

권한 – 표

| 역할 | 기능 | 인티그레이션 | 스케줄 | 익스텐션 | 팀 | 인시던트 | 서비스 | 에스컬레이션 | 사용자 |

|---|---|---|---|---|---|---|---|---|---|

| 관리자 | 생성 | √ | √ | √ | √ | √ | √ | √ | |

| 수정 | √ | √ | √ | √ | √ | √ | √ | √ | |

| 삭제 | √ | √ | √ | √ | √ | √ | |||

| 조회 | √ | √ | √ | √ | √ | √ | √ | √ | |

| 서비스 담당자 | 생성 | √ | √ | √ | √ | √ | √ | ||

| 수정 | √ | √ | √ | √ | √ | √ | |||

| 삭제 | √ | √ | √ | √ | √ | ||||

| 조회 | √ | √ | √ | √ | √ | √ | √ | √ | |

| 응답자 | 생성 | 접근 권한 없음 | √ | ||||||

| 수정 | √ | ||||||||

| 삭제 | |||||||||

| 조회 | √ | √ | √ | √ | √ | √ | √ | ||

| 참조자 | 생성 | 접근 권한 없음 | |||||||

| 수정 | |||||||||

| 삭제 | |||||||||

| 조회 | √ | √ | √ | √ | √ | √ | √ |

📜 참고: 인시던트 및 사용자 메뉴에서는 삭제 기능이 제공되지 않습니다.

권한 – 도식화

AlertNow 역할

AlertNow 서비스의 효율적인 사용자 관리 및 서비스 사용을 위해 4가지 역할로 정의합니다.

📜 참고: 팀과 스케줄 서비스는 Enterprise 요금제부터 제공되는 기능입니다.

관리자

기업이 구매한 AlertNow 서비스를 전체적으로 관리합니다. 전체 권한을 가지고 있으며, 인티그레이션을 생성하고 서비스 라우팅을 설정할 수 있는 유일한 사용자입니다.

- 관리자의 경우, 서비스 생성 → 인티그레이션 생성 → 스케줄 생성(선택 사항) → 에스컬레이션 정책 생성 → 팀 생성(선택 사항) → 익스텐션 설정(선택 사항) 순서로 진행합니다.

- 설정이 완료되면 인티그레이션에 연결된 정보를 통해 경고와 인시던트가 생성되며, 인시던트 생성 및 상태 변경에 대한 알림을 수신하고 인시던트를 수정할 수 있습니다.

서비스 담당자

서비스에 대해 책임 권한을 가지고 있는 사용자이며, 생성, 수정, 삭제, 조회 권한이 있습니다. 그러나 인티그레이션 목록 및 사용자 목록은 조회만 가능합니다.

- 서비스 담당자의 경우, 서비스 생성 → 스케줄 생성(선택 사항) → 에스컬레이션 정책 생성 → 팀 생성(선택 사항) → 익스텐션 설정(선택 사항) 순서로 진행합니다.

- 설정이 완료되면 인티그레이션에 연결된 정보를 통해 경고와 인시던트가 생성되며, 인시던트 생성 및 상태 변경에 대한 알림을 수신하고 인시던트를 수정할 수 있습니다.

응답자

인시던트 알림을 받는 주 담당자로서 장애를 처리하는 실질적인 담당자입니다. 인시던트, 경고에 대한 생성, 조회 권한이 있으며, 서비스, 팀, 스케줄, 익스텐션, 에스컬레이션, 사용자의 경우 조회만 가능합니다. 인티그레이션에 대한 접근 권한은 없습니다.

- 응답자의 경우 에스컬레이션 정책을 생성할 수는 없지만, 에스컬레이션 응답자로 설정될 수 있습니다.

- 설정이 완료되면 인티그레이션에 연결된 정보를 통해 경고와 인시던트가 생성되며, 인시던트 생성 및 상태 변경에 대한 알림을 수신하고 인시던트를 수정할 수 있습니다.

참조자

직접적인 관련이 없어도 필요에 따라 장애 처리 상태를 확인하는 사용자입니다. 인티그레이션에 대한 접근 권한이 없으며 인시던트, 서비스, 팀, 에스컬레이션, 스케줄, 익스텐션, 사용자에 대한 조회 권한만 있습니다.

- 참조자는 에스컬레이션 응답자로 지정될 수 없기 때문에 인시던트 생성 및 상태 변경에 대한 알림을 받을 수 없습니다.

AlertNow 활용법

상황별로 AlertNow에서 설정하는 방법을 제공합니다.

인시던트의 알림 대상자를 설정하는 경우 알림 전송하기

[에스컬레이션] 메뉴를 클릭합니다.

![]()

[에스컬레이션 생성] 버튼을 클릭합니다.

![]()

응답자 설정

알림을 전송하고자 할 경우 등록된 사용자를 응답자로 지정하여 순서대로 알림을 전송할 수 있습니다.

① 에스컬레이션 정책 이름 및 해당 에스컬레이션에 대한 설명을 입력합니다.

② 에스컬레이션을 종료할 인시던트의 상태를 설정할 수 있으며, 확인과 종료 중에서 선택합니다.

③ 에스컬레이션을 반복하는 횟수를 지정할 수 있으며, 최대 9회까지 선택 가능합니다.

④ 응답자 입력 필드에 에스컬레이션을 처리할 응답자를 입력합니다. 응답자를 설정할 때 스케줄, 사용자, 모든 팀 구성원, 임의로 선정된 팀 구성원으로 구분할 수 있고, 복수 선택이 가능합니다.

⑤ 에스컬레이션을 다음 단계로 넘기기 전에 해당 단계를 반복 실행하도록 설정할 수 있습니다. 아래와 같이 [이 단계 반복]을 선택하면, 현재 단계를 반복할 횟수와 간격을 설정할 수 있는 항목이 표시됩니다.

⑥ 아래와 같이 30분 간격으로 [다음 단계 실행]이 설정되어 있는 경우 알림을 수신한 후 30분 동안 어떠한 조치도 취하지 않으면 다음 단계로 에스컬레이션됩니다.

⑦ [에스컬레이션 단계 추가] 버튼을 클릭해 에스컬레이션 단계를 추가할 수 있습니다. 에스컬레이션 단계는 최대 20개까지 추가할 수 있으며, 각각의 에스컬레이션 단계를 반복 실행할 수 있습니다. [이전 모든 단계 응답자 포함]은 알림 전송 시 응답자를 상위 관리자로 확대하여 전송할 때 사용하는 기능입니다. 해당 체크박스를 선택하면 각 단계에서 응답자로 선택된 사용자는 모두 알림을 받게 됩니다.

최종 알림 설정

모든 에스컬레이션 단계가 끝났음에도 아무도 확인하지 않을 경우, 최종 알림을 전송하여 응답자에게 다시 한 번 상기시킬 수 있습니다.

① [사용] 라디오 버튼을 선택하면 최종 알림 반복 간격 및 횟수를 설정할 수 있습니다.

② [확인] 버튼을 클릭하여 에스컬레이션 정책을 생성 후 알림을 전송합니다.

알림을 다양한 방법으로 수신하고 싶은 경우 알림 연락처 설정하기

연락처 등록

인시던트 알림을 이메일, SMS, WeChat, 모바일 앱, 보이스콜, KakaoTalk, 텔레그램 등으로 수신할 수 있습니다.

연락처 및 알림 설정

① [개인 설정] 메뉴를 클릭합니다.

② 개인 설정 화면은 아래와 같이 구성되어 있습니다.

💡 연락처 추가 및 알림 설정에 대한 자세한 내용은 개인 설정을 참조하십시오.

추가 정보 설정

① 추가 정보에서는 기본 정보, 역할 및 권한을 설정할 수 있습니다.

② ![]() 아이콘을 클릭하여 표준 시간대를 설정합니다.

아이콘을 클릭하여 표준 시간대를 설정합니다.

③ 표준 시간대 설정 팝업이 아래와 같이 나타납니다. [사용자 정의 설정] 라디오 버튼을 선택하면 표준 시간대를 변경할 수 있습니다. 설정 완료 후 [확인] 버튼을 클릭합니다.

④ ![]() 아이콘을 클릭하여 사용 언어를 설정합니다. 사용할 언어를 설정한 후 체크 버튼을 클릭합니다.

아이콘을 클릭하여 사용 언어를 설정합니다. 사용할 언어를 설정한 후 체크 버튼을 클릭합니다.

관리 부하를 최소화하고자 하는 경우 인시던트 생성 규칙 설정하기

장애 발생 시 사용자의 판단에 따라 불필요한 경고 수신을 제한하고, 긴급도별로 분류하여 인시던트를 효율적으로 관리할 수 있습니다.

인시던트 생성 제한 규칙 설정

장애가 복구될때까지 경고가 계속해서 발생합니다. 이 때 사용자가 최초로 발생하는 경고에 대해 인시던트를 생성하면, 그 이후 발생하는 동일한 경고에 대해서는 인시던트가 생성되지 않습니다.

[서비스] 메뉴를 클릭합니다.

![]()

생성된 서비스 중에서 하나를 클릭한 후 [인시던트 생성 규칙] 탭을 클릭합니다.

![]()

인시던트 생성 제한 규칙의 [수정] 버튼을 클릭한 후 왼쪽에 있는 체크박스를 선택합니다.

![]()

조건 및 기간을 선택한 후 [확인] 버튼을 클릭하여 규칙을 생성합니다. 기간은 초/분/시간/일 옵션 중에서 선택 가능합니다.

![]()

규칙은 하나만 생성이 가능하며, 체크박스를 선택 해제한 후 [확인] 버튼을 클릭하고, 팝업 창에서 [확인] 버튼을 클릭하면 규칙이 비활성화됩니다.

인시던트 긴급도 설정

경고에 대해 긴급도를 설정하여, 생성되는 인시던트에 대해 긴급도별로 분류하여 확인할 수 있습니다.

[서비스] 메뉴를 클릭합니다.

![]()

생성된 서비스 중에서 하나 클릭한 후 [인시던트 생성 규칙] 탭을 클릭합니다.

![]()

인시던트 긴급도 설정의 [수정] 버튼을 클릭한 후 왼쪽에 있는 체크박스를 선택합니다.

![]()

인시던트의 기본 긴급도를 선택합니다. 긴급도는 매우 높음, 높음, 보통, 낮음, 매우 낮음 옵션 중에서 선택 가능가능합니다.

사용자 설정 조건 추가 체크박스를 선택하여 우선 순위 조건을 설정하면 기본 규칙보다 우선적으로 적용됩니다.

![]()

| 항목 | 설명 |

|---|---|

| Alert Summary(경고 요약) | 인시던트 목록에서 이름으로 표시되는 항목입니다. |

| Alert Metric Name(경고 메트릭 이름) | 경고 상세화면에서 [보기] 버튼을 클릭하여 경고를 자세히 확인할 때 표시되는 항목입니다. |

| 경고 요약에 표시되기도 합니다. | |

|

조건을 선택, 비교값 입력, 긴급도를 설정한 후 [확인] 버튼을 누르면 긴급도 규칙이 추가됩니다. 규칙을 더 추가하고 싶은 경우 [새 규칙 추가] 버튼을 사용하여 규칙을 추가할 수도 있습니다.

사용자 설정 조건 추가 체크박스를 선택 해제하고 [확인] 버튼을 클릭한 후 팝업 창에서 [확인] 버튼을 클릭하면 규칙이 비활성화됩니다.

인시던트 지연 생성

지연 생성 기능은 동일한 경고가 연속해서 발생할 경우, 사용자가 설정한 기간과 횟수를 초과하기 전까지 인시던트를 생성하지 않고 지연시키는 기능입니다.

서비스 화면의 [서비스 생성] 버튼을 클릭해 상세 화면으로 이동합니다.

![]()

상세 화면에서 [지연 생성 규칙]을 선택합니다.

![]()

인시던트의 생성을 지연시키는 횟수와 시간을 설정합니다.

![]()

📑 지연 생성된 인시던트는 인시던트 메뉴의 경고 목록에서 확인할 수 있습니다.

알림을 수신할 서비스를 새로 등록하는 경우 서비스 추가하기

서비스는 인티그레이션에서 발생하는 인시던트를 관리하기 위한 단위로 인티그레이션에 설정된 라우팅 규칙에 따라 관리합니다.

서비스 화면 구성

서비스 메뉴에서 생성하기

서비스 이름 입력

① [서비스] 메뉴를 클릭합니다.

② 버튼을 클릭한 후 서비스 생성 화면에서 서비스 이름을 입력합니다.

라우팅 규칙 설정

인시던트를 라우팅 규칙에 따라 분류하여 알림을 수신할 수 있습니다.

① 서비스 생성 화면에서 라우팅 규칙을 설정합니다.

② 라우팅 규칙에서는 에스컬레이션 메뉴에서 생성한 에스컬레이션을 선택할 수 있습니다.

③ 긴급도 설정 -> 사용자 설정 조건 추가 체크박스를 선택하여 우선 순위 조건을 설정하면 우선적으로 적용됩니다.

④ 조건과 비교값을 입력한 후 그에 따른 에스컬레이션 규칙을 선택합니다.

⑤ 인시던트 생성 규칙(인시던트 생성 제한 규칙, 인시던트 긴급도 규칙)을 설정합니다. 설정 방법은 관리 부하를 최소화하고자 하는 경우 인시던트 생성 규칙 설정하기와 동일합니다.

⑥ [확인] 버튼을 클릭하여 서비스를 생성합니다. 생성된 서비스가 다음과 같이 표시됩니다.

| 항목 | 설명 | 비고 |

|---|---|---|

| 인시던트 | 기간 및 검색 조건에 따른 인시던트 상태를 확인할 수 있습니다. | |

| 인티그레이션 | 해당 서비스의 인티그레이션 정보를 확인할 수 있습니다. | |

| 라우팅 규칙 | 해당 서비스의 라우팅 정보를 확인할 수 있습니다 | 수정 가능 |

| 인시던트 생성 규칙 | 해당 서비스의 인시던트 생성 규칙을 확인할 수 있습니다. | 수정 가능 |

| 익스텐션 | 해당 서비스의 익스텐션 정보를 확인할 수 있습니다. | 수정 가능 |

| 유지보수 이력 | 유지보수 일정에 대한 추가, 삭제 등의 이력을 확인할 수 있습니다. |

외부 모니터링 서비스를 연동하는 경우 인티그레이션 추가하기

인티그레이션 추가에 대한 자세한 설명을 제공합니다.

인티그레이션 생성하기

[인티그레이션] 메뉴를 클릭합니다.

![]()

버튼을 클릭합니다.

![]()

생성하려는 인티그레이션 유형에 맞는 카드를 선택합니다. 예를 들어, 사용하는 모니터링 툴이 AWS CloudWatch인 경우 AWS CloudWatch 카드를 클릭합니다.

![]()

인티그레이션 생성 화면이 아래와 같이 표시됩니다.

![]()

• 인티그레이션 입력 항목

항목 설명 비고 인티그레이션 이름 사용자가 인티그레이션 이름을 설정합니다. 필수 입력 인티그레이션 유형 선택한 대상의 로고가 표시됩니다. 필수 입력

신규 서비스를 생성하는 경우

인티그레이션 생성 시 서비스도 동시에 생성됩니다. 신규 서비스 생성 화면에서 인티그레이션을 생성할 수 있습니다. 설정 방법은 알림을 수신할 서비스를 새로 등록하는 경우 서비스 추가하기의 서비스 생성 방법과 동일합니다.

기존 서비스를 선택하는 경우

인티그레이션 생성 시 기존 서비스가 매핑됩니다.

① 기본 서비스 규칙을 선택합니다.

② 사용자 설정 조건 추가 체크박스를 선택하여 조건 항목(Summary, Metric Name)을 설정합니다. 우선 순위 조건을 설정하면 기본 규칙보다 우선적으로 적용됩니다.

③ 인티그레이션 이름을 입력하고 기존 서비스를 선택한 후 [확인] 버튼을 클릭하면 아래와 같이 표시됩니다.

④ URL은 Amazon SNS와 AlertNow를 연결할 때 필요한 정보입니다. SNS 구독 생성 시 해당 URL을 엔드포인트에 복사하여 붙여 넣습니다.

담당 업무별로 응답자를 분류하는 경우 에스컬레이션 라우팅 설정하기

서비스 생성 시 조건을 설정하여 수신 대상을 분류할 수 있습니다.

[서비스] 메뉴를 클릭하여 서비스 화면으로 이동한 후 생성된 서비스를 클릭합니다.

![]()

서비스 화면에서 라우팅 규칙 탭을 선택한 후 라우팅 조건을 설정합니다.

![]()

지역 단위로 응답자 설정

- 사용자 설정 조건 추가 체크박스를 활성화하여 Alert Summary와 Contains를 선택한 후 비교값에 지역명을 아래와 같이 입력합니다. 해당 설정에 맞는 에스컬레이션을 생성한 후 에스컬레이션을 선택해야 합니다.

![]()

메트릭별로 응답자 설정

사용자 설정 조건 추가 체크박스를 선택합니다. Metric Name과 Contains를 차례대로 선택한 후 비교값에 메트릭 이름(예: CPUUtilization)을 아래와 같이 입력합니다. 해당 설정에 맞는 에스컬레이션을 생성한 후 에스컬레이션을 선택해야 합니다.

![]()

에스컬레이션 규칙 설정을 완료하면 [확인] 버튼을 클릭합니다.

서버 역할(CPU, DB, Network)별로 응답자 설정

사용자 설정 조건 추가 체크박스를 선택합니다. Alert Summary와 Contains를 차례대로 선택한 후 비교값에 서버 역할을 아래와 같이 입력합니다. 해당 설정에 맞는 에스컬레이션을 생성한 후 에스컬레이션을 선택해야 합니다.

![]()

에스컬레이션 규칙 설정을 완료하면 [확인] 버튼을 클릭합니다.

AlertNow 도움말

AlertNow란?

AlertNow는 SaaS 기반의 서비스 인시던트 주기 관리 플랫폼으로, 알람 모니터링, 에스컬레이션 규칙, 온콜 스케줄링 기능으로 인시던트를 신속하게 감지하고 해결할 수 있게 해줍니다.

AlertNow 서비스 접속

로그인 후 AlertNow 서비스를 신청하면 화면 상단에 서비스 목록이 표시됩니다. 서비스 목록에서 AlertNow를 선택하여 해당 서비스에 접속합니다.

메뉴 구성

AlertNow의 메뉴 구성은 다음과 같습니다.

| 항목 | 설명 |

|---|---|

| 인시던트 | 경고 수집 시 인시던트 정책에 의해 발급된 티켓의 상태를 관리합니다. |

| 서비스 | 인티그레이션에서 발생하는 인시던트를 관리하기 위한 단위로, 실제로 사용자가 관리하는 서비스나 애플리케이션이 될 수 있으며 사용자의 편의에 따라 자유롭게 활용할 수 있습니다. |

| 스케줄 | 인시던트 알림을 수신할 담당자를 지정하여, 인시던트 발생 시 효율적으로 처리합니다. |

| 에스컬레이션 | 인시던트 발생 시 단계별로 처리할 담당자 및 담당자가 처리해야 할 작업과 제한 시간을 설정하여 관리할 수 있습니다. |

| 인티그레이션 | 외부 모니터링 툴에서 발생하는 알람을 AlertNow에 연결하는 엔드포인트입니다. |

| 익스텐션 | AlertNow 내에서 생성된 특정 데이터를 외부 툴이나 서비스로 내보내는 기능입니다. |

| 팀 | 에스컬레이션, 사용자, 서비스 등 인시던트와 관련된 정보를 그룹으로 관리합니다. |

| 사용자 | 관리자, 응답자, 참조자 등으로 역할을 구분해 인시던트를 효율적으로 관리합니다. |

| 변경 이력 | AlertNow에서 발생한 변경 사항에 대한 이력을 제공합니다. |

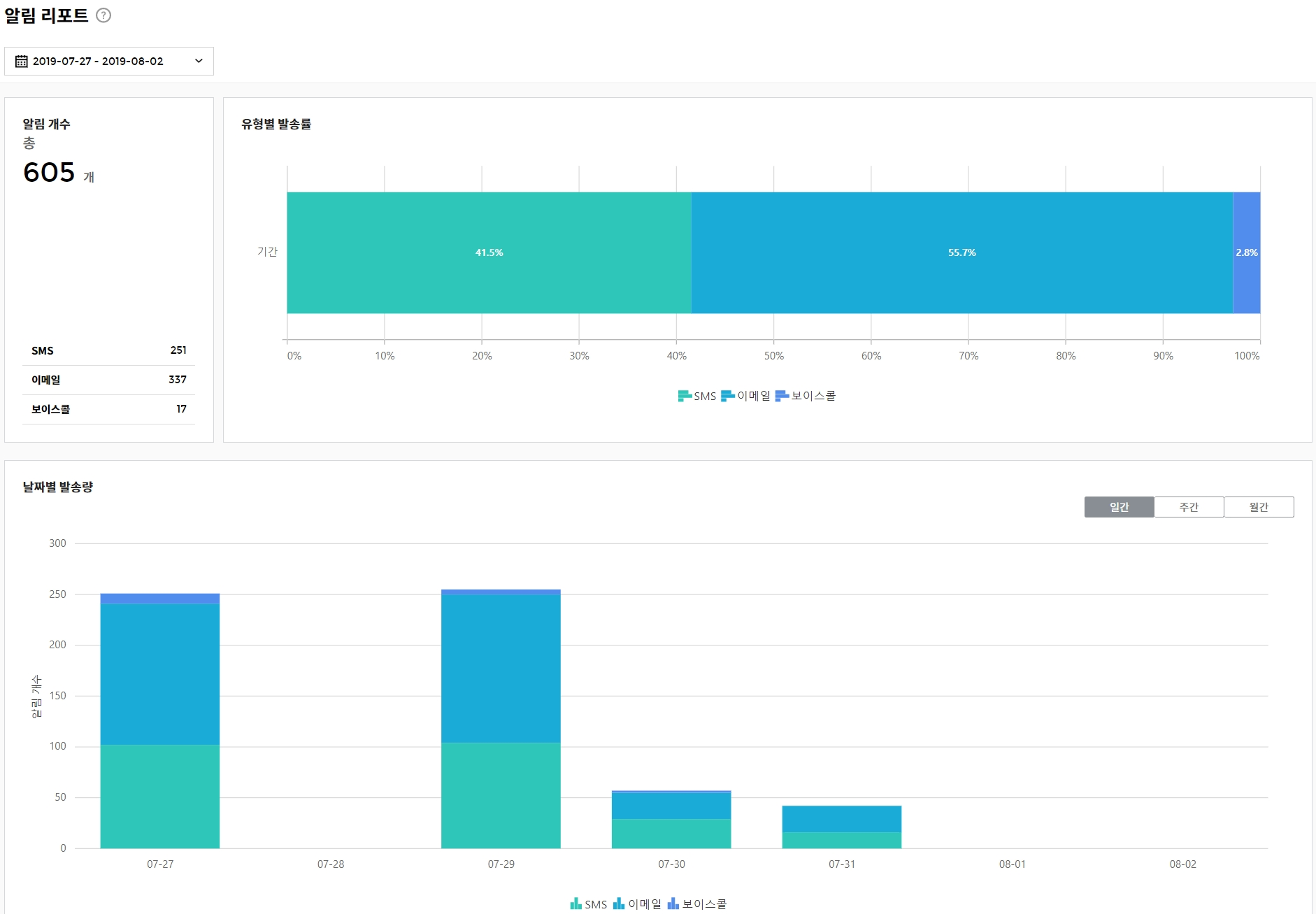

| 알림 이력 | AlertNow에서 발송한 SMS와 보이스콜 등의 알림 이력을 제공합니다. |

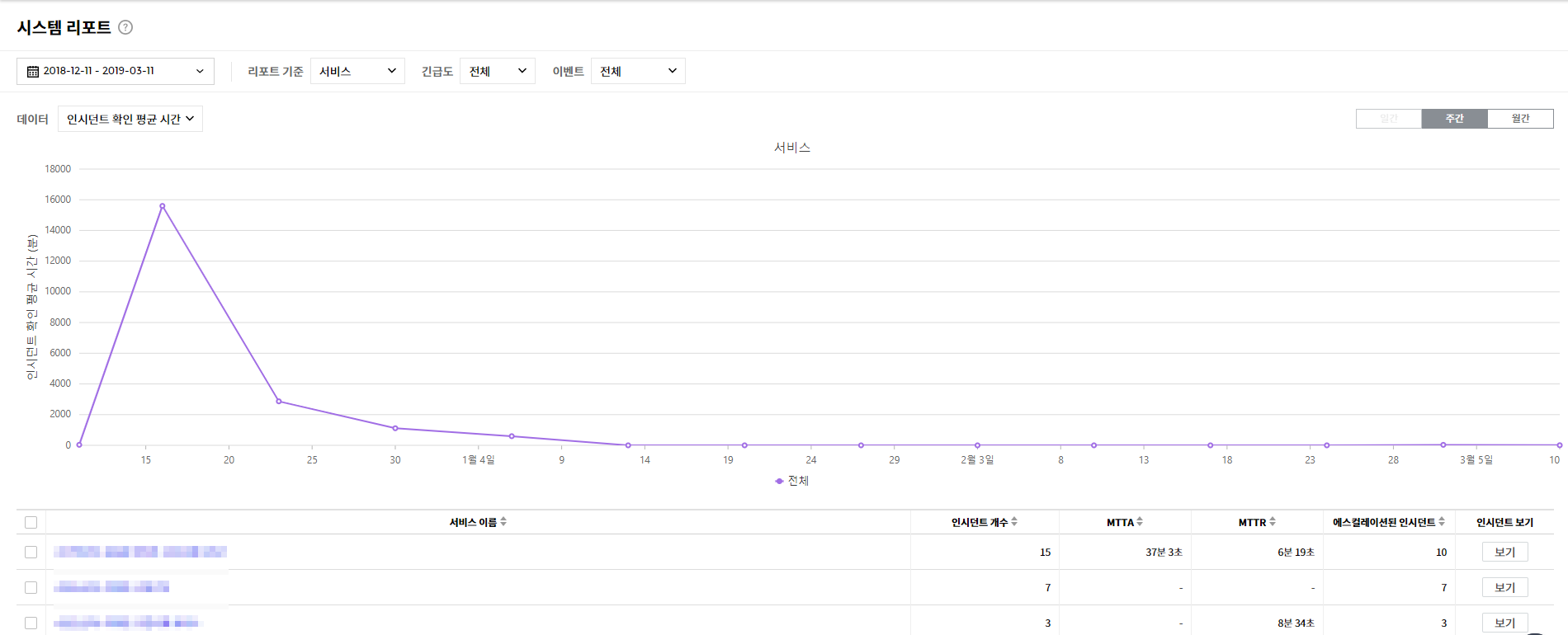

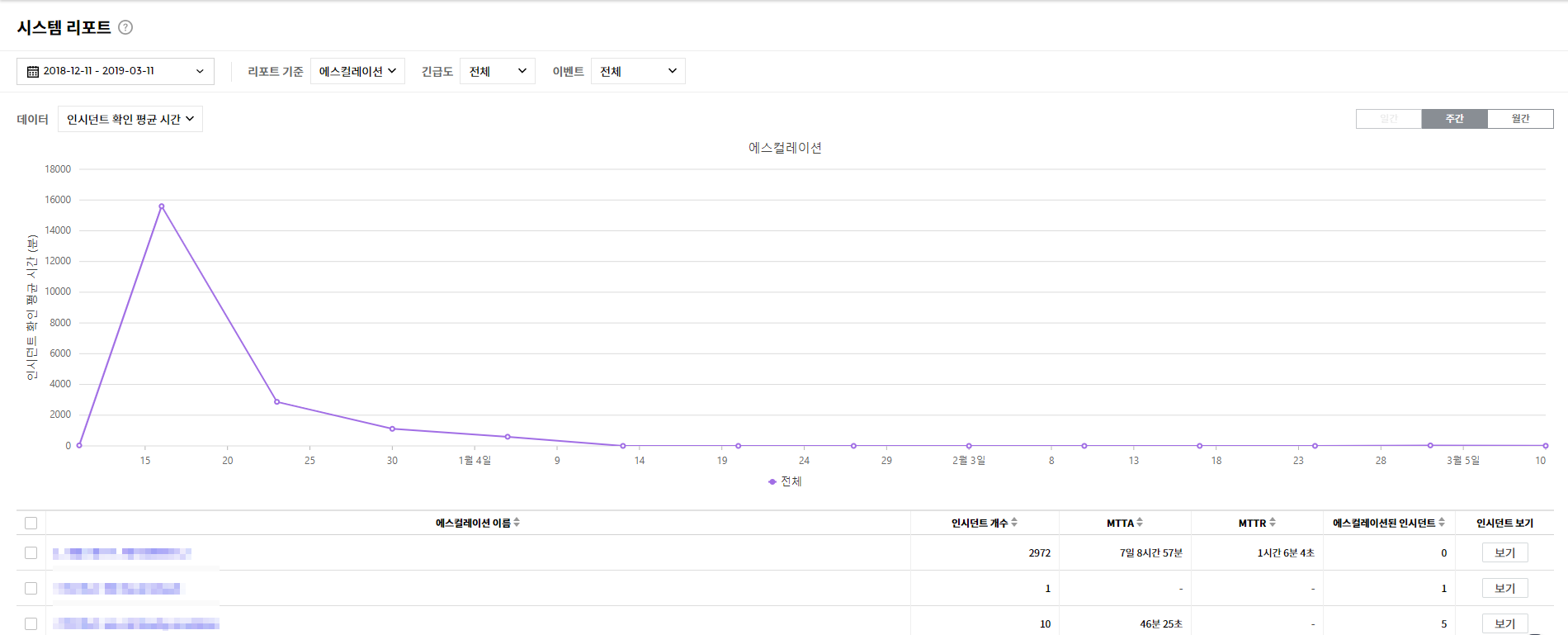

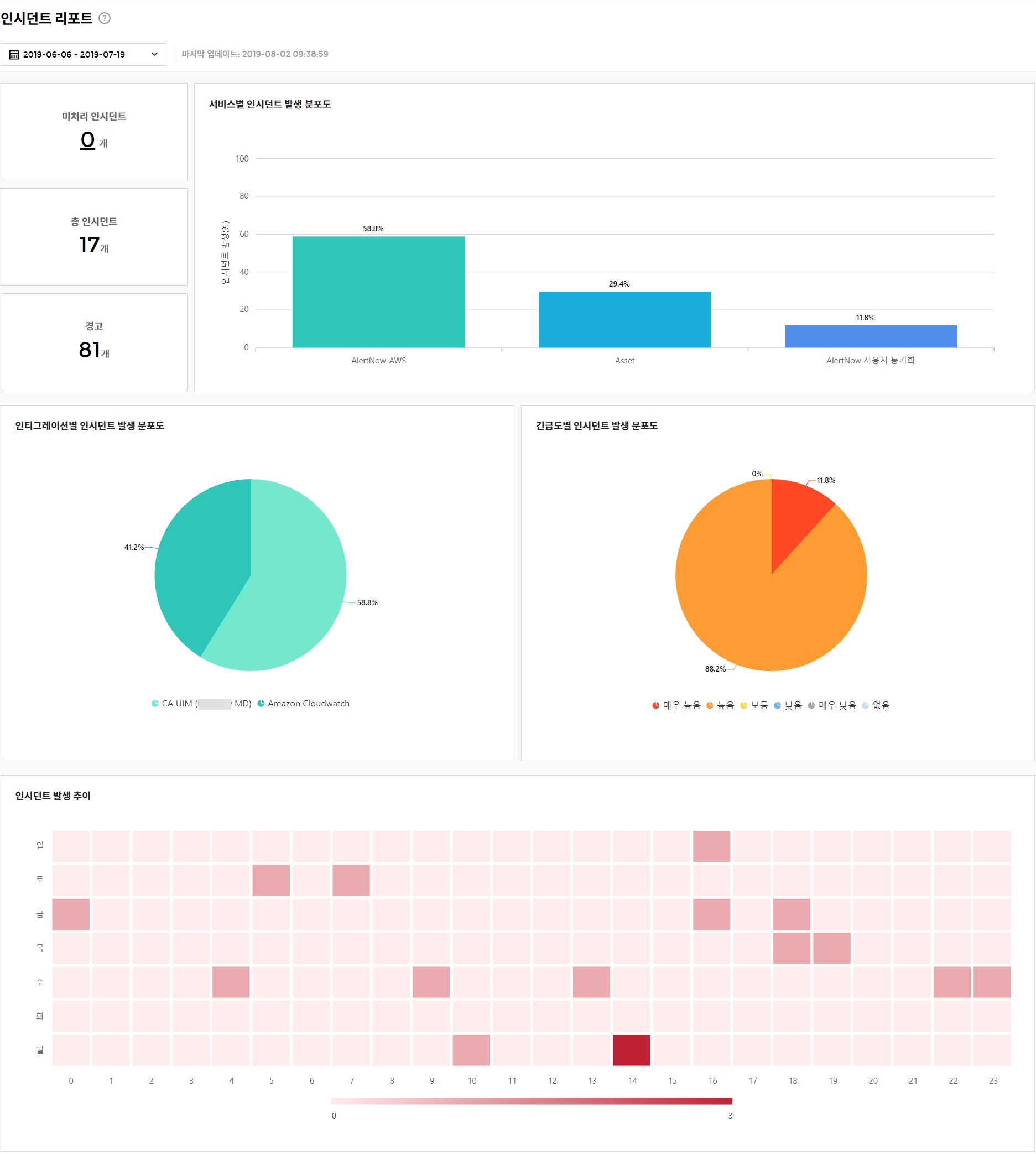

| 리포트 | 지표 및 그래프를 통해 인시던트 관련 데이터를 시각화한 시스템 리포트, 인시던트 리포트, 알림 리포트 등이 있습니다. |

| 개인 설정 | 개인 정보 및 인시던트의 알림 규칙에 대한 개인화 기능을 제공합니다. |

| 모바일 앱 | 모바일 앱을 통해 인시던트 알림을 수신하고, 인시던트를 확인 및 종료할 수 있습니다. |

인시던트

개요

인시던트 메뉴를 통해 각 서비스에서 발생한 경고 및 인시던트 목록을 확인할 수 있습니다. 사용자는 인시던트 메뉴를 통해 처리해야 할 문제를 확인하고, 각 이슈의 처리 상태를 기록할 수 있습니다.

경고

Amazon CloudWatch, Microsoft Azure 등의 모니터링 툴이나 기타 서비스에서 발생한 알람을 인티그레이션 설정을 통해 알림 이벤트를 수신한 경우, 이를 경고로 생성합니다.

- 경고는 시스템 데이터이며, 사용자가 임의로 데이터를 변경하거나 생성된 경고를 삭제할 수 없습니다.

- 경고를 기준으로 인시던트를 생성합니다. 모든 경고를 인시던트로 생성하지는 않으며, 인시던트 생성 규칙에 부합하는 경고에 한해 인시던트로 생성합니다.

- 경고는 사용자에게 알림을 모두 전달하지 않으며, 해당 경고를 통해 인시던트가 생성되어야 사용자에게 알림을 전달합니다.

인시던트

경고가 발생하면 사전에 설정한 인시던트 생성 규칙을 통해 인시던트가 생성됩니다. 인시던트 생성 이후, 사용자는 인시던트에 대한 처리 상황을 기록하거나 에스컬레이션을 통해 알림을 받을 수 있습니다.

사용자는 인시던트를 통해 다음을 수행할 수 있습니다.

- 릴리즈, DB 작업, 인프라 작업, 보안 작업 등의 특정 상황에 따라 유지보수 일정을 설정할 수 있으며, 설정한 기간 동안에는 인시던트가 발생하지 않습니다. 유지보수 상태에서 발생한 경고는 “생성 안 됨(유지보수 일정)” 상태로 저장되기 때문에 인시던트는 생성되지 않습니다.

- 경고가 생성되지 않은 상태에서도 수동으로 인시던트를 생성할 수 있습니다.

- 2개 이상의 인시던트를 수동으로 병합할 수 있습니다.

이 외에 중복되는 인시던트 생성을 방지하기 위해 정상화 알림 수신, 미종료 인시던트 생성 제한, 생성 제한 규칙, 생성 지연 규칙 등의 기능을 제공하고 있습니다.

① 정상화 알림 수신

임계치 설정에 따라 인시던트가 생성되어 있는 경우, 인스턴스 상태가 정상적으로 돌아오면 기존에 생성된 인시던트를 자동으로 종료합니다.

② 미종료 인시던트 생성 제한

CloudWatch를 통해 수신되는 알람 중에서 CloudWatch 경보 이름, 차원 정보가 모두 동일한 미종료 인시던트가 존재하는 경우에는 생성이 제한됩니다.

📜 참고: CloudWatch에서 제공하는 차원(Dimension) 정보

InstanceId, ApiName, Fleet, ServiceName, DistributionId, ClientId, RuleName, LogGroupName, ConnectionId, DBInstanceIdentifier, VolumeId, FileSystemId, LoadBalancerName, AutoScalingGroupName, ActionType, ClientId, PipelineId, JobId, Flow, StreamName, KeyId, FunctionName, BotName, MLModelId, Broker, HealthCheckId, Host, TopicName, QueueName, BucketName, AttackVector, LambdaFunctionArn, Domain, GatewayId, ServiceName, NatGatewayId, VpnId, Rule, WorkspaceId

③ 생성 제한 규칙

미종료 인시던트 생성 제한에서 걸러지지 않은 경고에 대해 서비스에서 설정한 규칙을 적용하여 생성을 제한합니다. 조건 항목(Summary, Metric Name)이 연속해서 발생할 경우, 기간을 설정하여 인시던트의 중복 생성을 방지할 수 있습니다. 단, 종료되지 않은 인시던트가 있어야 생성 제한 규칙을 사용할 수 있습니다.

④ 지연 생성 규칙

지연 생성 기능은 설정한 기간 동안 설정한 횟수를 초과하기 전까지 인시던트를 생성하지 않고 지연시키는 기능입니다. AlertNow의 서비스 생성 화면에서 설정할 수 있으며, 기간은 초, 분, 시간(최대 1시간)으로 설정하고, 최대 1시간, 최대 5회까지 지정할 수 있습니다.

경고와 인시던트 관계

경고와 인시던트는 아래의 관계를 가질 수 있습니다.

경고 기준

인시던트 생성 경고 : 생성된 인시던트 [ 1 : 1 ] 발생 인시던트 경고 : 발생 인시던트 [ 1 : N ] 인시던트 기준

생성기준 경고 인시던트 : 경고 [ 1 : 1 ] 인시던트 병합 기준 인시던트 : 종속 인시던트 [ 1 : N ] 관련 인시던트 인시던트 : 관련 인시던트 [ 1 : N ]

인시던트

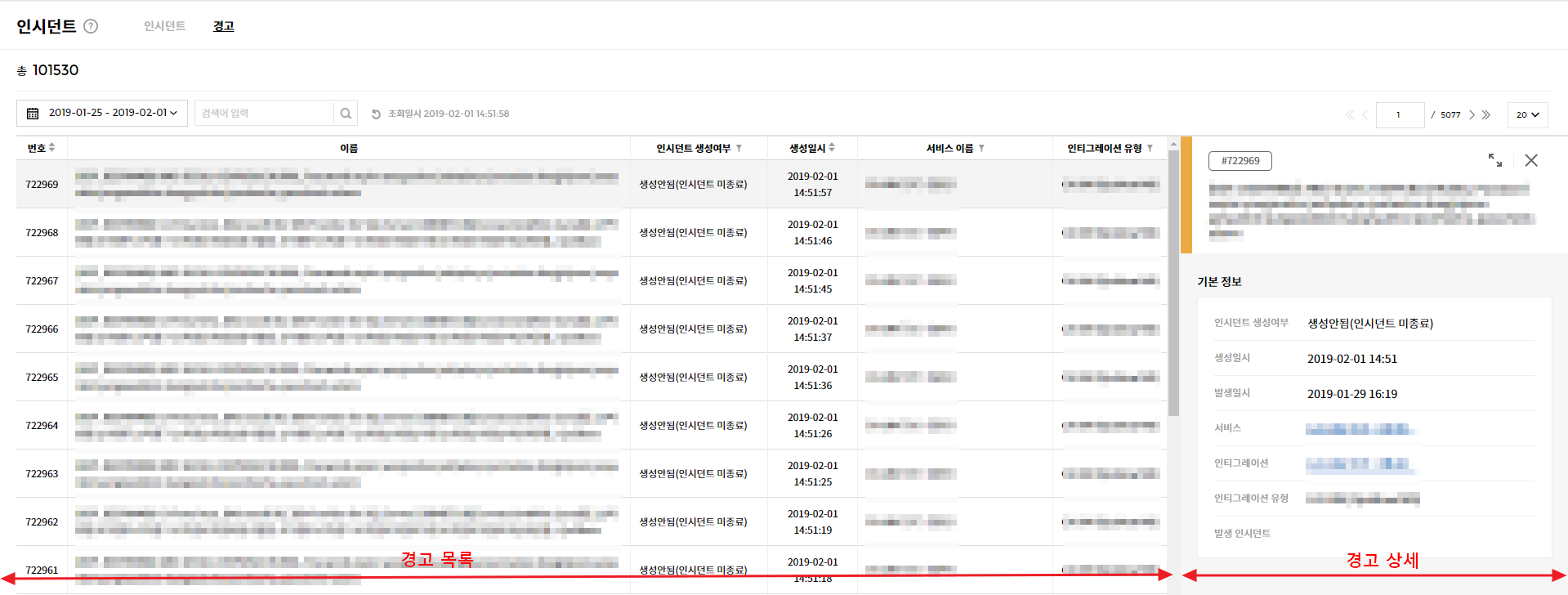

인시던트 > 인시던트

인시던트 메뉴에서 생성된 인시던트의 목록을 확인할 수 있으며, 인시던트별 상세 내용을 확인하고 처리 상태를 기록할 수 있습니다. 또한 기간 및 키워드를 설정해 특정 인시던트를 검색할 수 있습니다.

화면 구성

인시던트 메뉴는 아래 이미지와 같이 크게 두 영역으로 구분됩니다.

⑴ 인시던트 목록

이미 발생한 인시던트의 목록으로, 인시던트 정보를 확인하고 검색할 수 있습니다. 목록에서 인시던트를 선택하면 선택한 인시던트의 정보가 상세 영역에 표시됩니다. 인시던트 목록의 각 항목에 대한 설명은 다음과 같습니다.

| 항목 | 설명 |

|---|---|

| 번호 | 인시던트의 고유 식별 번호를 표시합니다. |

| 이름 | 인시던트의 제목을 표시합니다. |

| 상태 | 인시던트의 상태를 표시하고, 상태 값은 다음과 같습니다. - 생성 - 확인 - 종료 |

| 생성일시 | 인시던트의 생성 날짜 및 시간을 표시합니다. |

| 변경일시 | 인시던트의 최종 수정 날짜 및 시간을 표시합니다. |

| 긴급도 | 인시던트의 긴급도를 표시합니다. |

| 서비스 | 인시던트가 발생한 서비스 이름을 표시합니다. |

| 담당자 | 인시던트의 담당자로 지정된 사용자 이름을 표시합니다. |

⑵ 인시던트 상세 정보

인시던트 목록에서 선택한 항목의 상세 정보를 확인할 수 있습니다. 해당 영역은 사용자의 필요에 따라 전체 화면으로 전환하여 확인할 수 있습니다. 인시던트 상세 정보의 각 항목에 대한 설명은 다음과 같습니다.

• 기본 정보

| 항목 | 설명 |

|---|---|

| 서비스 | 인시던트가 발생한 서비스 이름을 표시합니다. |

| 생성일시 | 인시던트의 생성 날짜 및 시간을 표시합니다. |

| 변경일시 | 인시던트의 최종 수정 날짜 및 시간을 표시합니다. |

| 긴급도 | 인시던트의 긴급도를 표시합니다. |

| 담당자 | 인시던트의 담당자를 표시합니다. |

| 에스컬레이션 | 인시던트에 설정된 에스컬레이션 규칙을 표시합니다. |

| 인티그레이션 | 인시던트를 발생시킨 인티그레이션의 이름을 표시합니다. |

| 인티그레이션 유형 | 인시던트를 발생시킨 인티그레이션의 유형을 표시합니다. |

| 기준 경고 | 인시던트를 발생시킨 경고를 표시합니다. |

• 상세 정보

| 항목 | 설명 |

|---|---|

| 메시지 | 경고 발생 시 첨부된 메시지를 표시합니다. |

| 설명 | 인시던트에 대한 설명을 표시합니다. 설명을 직접 입력할 수 있습니다. |

인시던트 상태

인시던트는 아래의 세 가지 상태 값을 가지며, 종료 상태인 인시던트는 목록에서 각 항목 정보가 회색으로 표시됩니다.

⑴ 생성

새로운 인시던트가 생성되어 아직 처리 전인 상태입니다.

⑵ 확인

담당자가 인시던트를 확인하고 처리 중인 상태입니다.

⑶ 종료

인시던트 처리가 완료되어 종료된 상태입니다.

인시던트 검색

사용자는 인시던트 목록에서 기간 설정 및 검색어 입력을 통해 인시던트를 검색할 수 있습니다. 검색 결과는 인시던트 목록에 바로 표시됩니다.

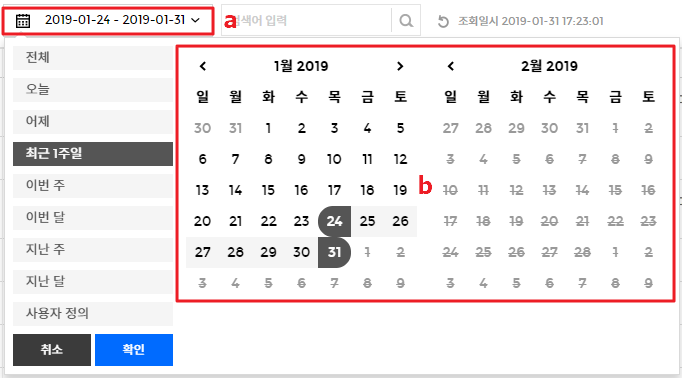

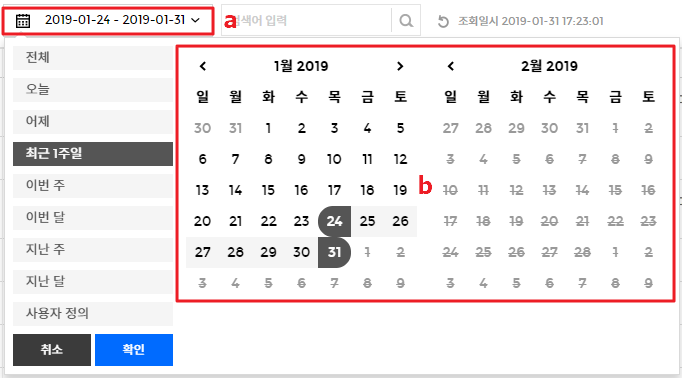

⑴ 기간 검색

- 사전 설정 기간

선택 가능한 기간을 사전 설정 형태로 제공합니다. 사용자는 아래의 사전 설정된 기간 중에서 원하는 기간을 선택할 수 있으며, 기간을 선택하면 결과가 바로 목록에 표시됩니다.

| 기간 | 설명 |

|---|---|

| 전체 | 인시던트가 발생한 전체 기간 |

| 오늘 | 현재 날짜 |

| 어제 | 어제 날짜 |

| 최근 1주일 | 현재 시간을 기준으로 최근 1주일 |

| 이번 주 | 현재 시간을 기준으로 이번 주 |

| 이번 달 | 현재 시간을 기준으로 해당 월 |

| 지난주 | 현재 시간을 기준으로 지난 주 |

| 지난달 | 현재 시간을 기준으로 지난 달 |

- 사용자 정의

사용자 정의를 선택하면 시작일과 종료일을 직접 선택하여 검색할 수 있습니다. 기간을 선택하면 선택한 기간 내의 인시던트가 목록에 표시됩니다.

⑵ 검색어 입력

검색어를 입력해 인시던트를 검색할 수 있습니다. 선택한 기간의 인시던트 중 입력한 검색어와 일치하는 항목을 검색 결과로 표시합니다.

⑶ 토글 버튼 사용

우측 상단에 위치한 [내 인시던트]와 [전체] 토글 버튼을 사용하여 검색할 수 있습니다.

- 내 인시던트

인시던트 목록에 사용자가 담당자로 지정된 인시던트만 표시합니다. - 전체

인시던트 목록에 전체 인시던트를 표시합니다.

인시던트 조작

목록 내 인시던트에 대해 아래의 작업을 수행할 수 있습니다.

⑴ 상태 변경

인시던트의 상태를 변경할 수 있습니다. 개별 인시던트의 상태를 변경할 수 있으며, 여러 인시던트를 선택해 상태를 일괄 변경할 수 있습니다.

- 인시던트 상태 변경

인시던트 상세 화면에서 이름 하단의 버튼으로 상태를 변경할 수 있습니다.

![]()

• 생성 상태의 인시던트는 확인, 종료 상태로 변경할 수 있습니다.

• 확인 상태의 인시던트는 종료 상태로 변경할 수 있습니다.

• 종료 상태의 인시던트는 상태를 변경할 수 없습니다.

- 인시던트 상태 일괄 변경

인시던트 목록에서 상태를 변경할 인시던트를 여러 개 선택한 후 상태를 일괄 변경할 수 있습니다. 여러 개의 인시던트를 선택한 후 목록 좌측 상단의 확인/종료 버튼을 사용해 상태를 변경할 수 있습니다.

![]()

⑵ 담당자 지정 및 변경

인시던트별로 담당자를 지정하거나 변경할 수 있습니다. 인시던트 상세 화면의 [변경] 버튼을 클릭하면 담당자를 지정할 수 있는 팝업이 표시됩니다.

담당자를 지정할 인시던트 선택

담당자 항목에는 현재 지정된 담당자의 이름이 표시되며, [변경] 버튼을 클릭하면 담당자를 변경할 수 있는 팝업이 표시됩니다.

![]()

담당자 선택

담당자 지정 팝업을 통해 담당자를 검색한 후 지정할 수 있습니다. 하나의 인시던트에 대해 여러 명의 담당자를 지정할 수 없습니다.

![]()

코멘트 작성

인시던트에 대한 코멘트를 작성할 수 있습니다.

① 인시던트 상세 화면의 전체 화면으로 이동합니다. 인시던트 상세 화면에서 활동 이력의 ‘전체’ 탭 또는 ‘코멘트’ 탭에서 입력합니다.

② 코멘트 입력 후 [추가] 버튼을 클릭합니다.

③ 입력된 코멘트를 확인합니다.

- 제목 변경

사용자의 필요에 따라 각 인시던트의 제목을 변경할 수 있습니다.

① 전체 화면의 제목 영역에서 [수정] 버튼을 클릭합니다.

② 제목을 수정한 후, [확인] 버튼을 클릭합니다.

③ 변경된 제목을 확인합니다.

⑶ 기준 경고 확인

각 인시던트의 기준 경고를 확인할 수 있으며, 각 경고의 상세 화면으로 이동할 수 있습니다.

인시던트 기준 경고 확인

![]()

기준 경고를 클릭해 경고 상세 정보 확인

![]()

수동 인시던트 생성

경고가 생성되지 않은 상태에서 수동으로 인시던트를 생성할 수 있습니다.

⑴ 인시던트 화면에서 [인시던트 생성] 버튼을 클릭합니다.

⑵ 버튼을 클릭하면 아래와 같이 팝업이 나타납니다.

입력 항목은 다음과 같습니다.

| 항목 | 설명 |

|---|---|

| 서비스 | 서비스 화면에 생성된 서비스를 선택합니다. |

| 이름 | 인시던트 이름을 입력합니다. |

| 담당자 | 입력 필드를 클릭하면 담당자 목록이 드롭다운으로 나타납니다. 지정할 담당자 이름을 입력합니다. 수동 인시던트 생성 시 담당자를 본인으로 설정하는 경우 • 생성 시 인시던트 상태가 ’확인’으로 자동 설정되기 때문에 에스컬레이션이 진행되지 않을 수 있습니다. (에스컬레이션 규칙 설정 시 종료 조건에서 에스컬레이션을 종료할 인시던트 상태가 ’확인’일 경우 에스컬레이션이 진행되지 않으며, ’종료’일 경우 에스컬레이션이 진행됩니다.) • 개인 설정 > 알림 규칙에서 내가 인시던트 담당자로 지정된 경우의 알림이 설정되어 있어도 알림이 발송되지 않습니다. |

| 라우팅 | 서비스에 설정된 기본 라우팅 규칙 따르기 선택 시 서비스에 설정된 라우팅 기본 규칙이 적용됩니다. 라우팅 규칙 선택 미리 생성한 설정(에스컬레이션, 팀, 스케줄)을 라우팅 규칙으로 선택할 수 있습니다. |

| 긴급도 | 서비스에 설정된 기본 긴급도 따르기 선택 시 서비스에 설정된 긴급도 기본 규칙이 적용됩니다. 긴급도 선택 사용자가 긴급도를 수동으로 선택할 수 있습니다. (없음/매우 높음/높음/보통/낮음/매우 낮음) |

| 관련 인시던트 | 기존에 생성된 인시던트 번호를 검색하여 관련 인시던트를 추가합니다. |

| 생성일시 지정 | 인시던트 생성일시를 현재 시간 이전으로 설정할 수 있습니다. |

| 공지 발송 | 수동 인시던트를 통해 SMS로 공지를 전송할 수 있습니다. |

| 설명 | 생성할 인시던트에 대한 설명을 입력합니다. |

⑶ [확인] 버튼을 클릭하면 인시던트가 생성됩니다.

⑷ 생성된 수동 인시던트가 아래와 같이 표시됩니다.

📌 중요: 서비스가 없는 상태에서는 인시던트를 생성할 수 없습니다. 서비스를 먼저 생성한 후 인시던트를 생성해야 합니다.

인시던트 병합

2개 이상의 인시던트를 수동으로 병합할 수 있습니다. 인시던트를 병합할 경우 기준이 되는 인시던트와 병합의 대상이 되는 종속 인시던트를 지정합니다. 종속 인시던트의 상태는 생성, 확인 상태여야 합니다. 병합 시 기준 인시던트의 상태는 변경되지 않으며 병합 대상이 되는 종속 인시던트는 종료 처리되고 ‘종료(병합됨)’ 상태로 변경됩니다. 또한 병합 상태가 되면 알림과 에스컬레이션이 모두 중지됩니다.

① 병합할 인시던트를 선택한 후 [병합] 버튼을 클릭합니다.

② 버튼을 클릭하면 아래와 같이 팝업이 나타납니다.

③ 병합할 기준 인시던트를 선택한 후 [확인] 버튼을 클릭하면 인시던트가 병합됩니다.

④ 병합된 인시던트는 아래와 같이 목록에 표시됩니다.

인시던트 파일 관리

인시던트에 첨부 파일을 추가, 삭제, 다운로드해 인시던트를 효율적으로 관리할 수 있습니다.

① 추가할 인시던트를 선택한 후 첨부 파일 섹션으로 이동합니다.

② 상세화면으로 진입한 후 추가할 파일을 끌어다 놓거나, 파일 찾기 버튼을 클릭해 업로드할 파일을 선택하면 업로드가 완료됩니다.

③ 파일이 업로드되면, 다음과 같이 업로드된 파일 목록을 볼 수 있습니다.

④ 관리 탭의 아이콘을 선택해 파일을 다운로드 또는 삭제할 수 있습니다.

경고

인시던트 > 경고

경고 메뉴에서 경고 항목을 목록으로 확인할 수 있으며, 상세 내용을 확인할 수 있습니다. 또한 기간 설정 및 검색어 입력을 통해 경고를 검색할 수 있습니다.

화면 구성

경고 메뉴는 아래 이미지와 같이 크게 두 영역으로 구분됩니다.

⑴ 경고 목록

이미 발생한 경고의 목록으로, 경고 정보를 확인하고 검색할 수 있습니다. 목록에서 경고를 선택하면 선택한 경고의 정보가 상세 영역에 표시됩니다. 경고 목록의 각 항목에 대한 설명은 다음과 같습니다.

| 항목 | 설명 |

|---|---|

| 번호 | 경고의 고유 식별번호를 표시합니다. |

| 이름 | 경고의 제목을 표시합니다. |

| 인시던트 생성 여부 | 해당 경고의 인시던트 생성 유무를 표시합니다. • 인시던트 생성 • 생성 안 됨(생성 제한 규칙) • 생성 안 됨(유지보수 일정) • 생성 안 됨(인시던트 미종료) • 생성 안 됨(지연 생성 규칙) |

| 생성 일시 | 경고의 생성 날짜 및 시간을 표시합니다. |

| 서비스 | 경고가 발생한 서비스 이름을 표시합니다. |

| 인티그레이션 유형 | 경고가 발생한 서비스의 인티그레이션 유형을 표시합니다. |

⑵ 경고 상세 정보

경고 항목에서 선택한 경고의 상세 정보를 확인할 수 있습니다. 해당 영역은 사용자의 필요에 따라 전체 화면으로 전환하여 확인할 수 있습니다. 경고 상세 정보의 각 항목에 대한 설명은 다음과 같습니다.

• 기본 정보

| 항목 | 설명 |

|---|---|

| 인시던트 생성여부 | 인시던트 생성 규칙에 따라 인시던트 생성 결과를 표시합니다. |

| 생성일시 | 경고의 생성 날짜 및 시간을 표시합니다. |

| 발생일시 | 경고의 발생 날짜 및 시간을 표시합니다. |

| 서비스 | 경고가 발생한 서비스 이름을 표시합니다. |

| 인티그레이션 | 경고의 인티그레이션을 표시합니다. |

| 인티그레이션 유형 | 경고가 발생한 서비스의 인티그레이션 유형을 표시합니다. |

| 발생 인시던트 | 경고가 발생한 인시던트 이름을 표시합니다. |

• 상세 정보

| 항목 | 설명 |

|---|---|

| 메시지 | 경고 발생 시 첨부된 메시지를 표시합니다. |

| 설명 | 경고의 설명을 표시합니다. 설명을 직접 입력할 수 있습니다. |

경고 검색

사용자는 경고 목록에서 기간 설정 및 검색어 입력을 통해 인시던트를 검색할 수 있습니다. 검색 결과는 경고 목록에 바로 표시됩니다.

⑴ 기간 검색

- 사전 설정 기간

선택 가능한 기간의 옵션을 제공합니다. 사용자는 아래의 사전 설정된 기간 중에서 원하는 기간을 선택할 수 있으며, 기간을 선택하면 결과가 목록에 표시됩니다.

| 기간 | 설명 |

|---|---|

| 전체 | 경고가 발생한 전체 기간 |

| 오늘 | 현재 날짜 |

| 어제 | 어제 날짜 |

| 최근 1주일 | 현재 시간을 기준으로 최근 1주일 |

| 이번 주 | 현재 시간을 기준으로 이번 주 |

| 이번 달 | 현재 시간을 기준으로 해당 월 |

| 지난주 | 현재 시간을 기준으로 지난 주 |

| 지난달 | 현재 시간을 기준으로 지난 달 |

- 사용자 정의

사용자 정의를 선택하면 시작일과 종료일을 직접 선택하여 검색할 수 있습니다. 기간을 선택하면 선택한 기간 내의 인시던트가 목록에 표시됩니다.

⑵ 검색어 입력

검색어를 입력해 인시던트를 검색할 수 있습니다. 선택한 기간의 인시던트 중 입력한 검색어와 일치하는 항목을 검색 결과로 표시합니다.

경고 조작

목록 내 경고에 대해 아래의 작업을 수행할 수 있습니다.

⑴ 메시지 확인

발생한 경고에 대한 상세 메시지를 확인할 수 있습니다.

경고 상세 화면 상단에 위치한 전체 화면 아이콘을 클릭합니다.

![]()

상세 정보에서 메시지를 확인할 수 있습니다.

⑵ 설명 입력

발생한 경고에 대해 상세 설명을 입력할 수 있습니다.

경고 상세 화면에서 전체 화면 아이콘을 클릭한 후 상세 정보 하단의 설명으로 이동합니다.

설명 입력 후 [저장] 체크 버튼을 클릭합니다.

![]()

입력된 설명을 확인합니다.

![]()

⑶ 발생 인시던트 보기

경고를 선택해 생성된 인시던트를 확인할 수 있으며, 각 인시던트의 상세 화면으로 이동할 수 있습니다.

경고 상세 정보에서 발생 인시던트를 확인합니다.

![]()

발생 인시던트를 클릭해 인시던트 상세 정보를 확인합니다.

![]()

서비스

AlertNow의 서비스는 인티그레이션에서 발생하는 인시던트를 관리하기 위한 단위이며, 인시던트를 관리하는 데 필요한 정보를 한 곳에서 쉽게 볼 수 있도록 인시던트, 인티그레이션, 에스컬레이션 규칙 등 관련 정보를 함께 제공합니다. 사용자의 필요에 따라 서비스를 생성하고 자유롭게 활용할 수 있습니다. 인티그레이션에 설정된 라우팅 규칙에 따라 서비스로 분기되어 인시던트를 관리할 수 있습니다.

서비스는 아래 두 가지 방법으로 생성할 수 있습니다.

메뉴에서 서비스 생성

[서비스] 메뉴를 선택합니다.

![]()

[서비스 생성] 버튼을 클릭합니다.

![]()

서비스 생성 화면에서 필요한 항목을 입력합니다.

![]()

| 항목 | 설명 | 비고 |

|---|---|---|

| 서비스 이름 | 생성하고자 하는 서비스의 이름을 입력합니다. | 필수 입력 |

| 라우팅 규칙 | • 라우팅 기본 규칙 라우팅 규칙 상세 조건을 설정하지 않은 경우, 라우팅 기본 규칙이 적용됩니다. |

필수 입력 |

| 인시던트 생성 규칙 | • 생성 제한 규칙 조건 항목(Summary, Metric Name)이 연속해서 발생할 경우 기간(초, 분, 시간, 일)을 설정하여 인시던트의 중복 생성을 방지합니다. • 긴급도 설정 인시던트의 긴급도를 설정합니다. • 지연 생성 규칙 같은 인시던트가 연속해서 발생할 경우 설정한 기간과 횟수만큼 인시던트 생성을 지연시키는 기능입니다. 기간은 초, 분, 시간(최대 1시간) 단위로 설정 가능하고, 횟수는 5회까지 설정할 수 있습니다. |

사용자 지정 설정

① 생성된 서비스를 선택해 상세 화면으로 이동한 후 각 탭을 선택해 상세조건을 설정할 수 있습니다.

| 항목 | 설명 | 비고 |

|---|---|---|

| 인시던트 | 기간 및 검색 조건에 따른 인시던트 상태를 확인할 수 있습니다. | |

| 인티그레이션 | 해당 서비스의 인티그레이션 정보를 확인할 수 있습니다. | |

| 라우팅 규칙 | 해당 서비스의 라우팅 규칙 정보를 확인할 수 있습니다. | 수정 가능 |

| 인시던트 생성 규칙 | 해당 서비스의 인시던트 생성 규칙을 확인할 수 있습니다. | 수정 가능 |

| 익스텐션 | 해당 서비스의 익스텐션 정보를 확인할 수 있습니다. | 수정 가능 |

| 유지보수 이력 | 유지보수 일정에 대한 추가, 삭제 등의 이력을 확인할 수 있습니다. |

② 라우팅 규칙 탭에서 [+ 새 규칙 추가] 버튼을 클릭해 라우팅 규칙 팝업창을 엽니다. 라우팅 규칙이 없는 경우, 자동으로 라우팅 기본 규칙이 생성됩니다. 서비스 생성자가 기본 수신자로 설정됩니다.

③ 라우팅 조건을 선택해 수신할 알람 조건을 설정합니다. 예를 들어, Metric Name과 Contains를 조건으로 선택하고 비교할 값으로 CPU를 설정할 경우, 위 조건에 맞는 경우에만 알람으로 수신할 수 있습니다.

● 인티그레이션별 메트릭 이름

| 인티그레이션 이름 | 메트릭 이름 | 비고 |

|---|---|---|

| Amazon Cloudwatch | trigger.metricName | |

| Azure Alerts | context.condition.metricName | |

| Azure Alerts(Classic) | context.condition.metricName | |

| Datadog | alertMetric | |

| Google Cloud Monitoring | incident.condition_name | |

| Prometheus | 없음 | |

| NewRelic | condition_name | |

| Jennifer5 | metricsName | |

| Grafana | 없음 | |

| Sumo Logic | alertMetric Metric | • Type Payload인 경우 searchQuery 필드에 메트릭 값을 추출하여 alertMetric 값으로 사용(사용자가 쿼리에 메트릭 값을 입력해야 사용 가능) • Log Type Payload인 경우에는 사용하지 않음 |

| SAMS | ALM_CD_ID | |

| Nagios | alertMetric | • Service Type Payload인 경우 serviceDesc 필드 값을 alertMetric 값으로 사용 • Host Type Payload인 경우 hostState 필드 값을 alertMetric 값으로 사용 |

| Standard | metric_name | |

| Kapacitor | id | |

| SAMBA | metric_name | |

| Dynatrace | metricNm | • problemDetailsJson.rankedEvents의 첫 번째 Index 데이터 중 entityName-ImpactLevel-EventType의 형태로 결합하여 metricNm으로 사용 |

| Elasticsearch Watcher | id | • Metric Name으로 입력할 값이 없음 |

인티그레이션 생성 시 생성

[인티그레이션] 메뉴를 클릭합니다.

![]()

[인티그레이션 생성] 버튼을 클릭한 후 [Amazon CloudWatch] 카드를 선택합니다.

![]()

![]()

인티그레이션 생성 화면에서 필요한 항목을 입력 및 선택합니다.

![]()

| 항목 | 설명 | 비고 |

|---|---|---|

| 인티그레이션 이름 | 고객이 인티그레이션 이름을 설정할 수 있습니다. | 필수 입력 |

| 인티그레이션 유형 | 선택한 인티그레이션의 유형을 확인할 수 있습니다. | 수정 불가 |

| 서비스 | • 신규 서비스 생성 인티그레이션 생성 시 서비스도 동시에 생성합니다. |

필수 선택 |

| • 기존 서비스 선택 인티그레이션 생성 시 기존에 있는 서비스를 매핑합니다. |

중복 선택 불가 | |

| 서비스 이름 | 생성하고자 하는 서비스의 이름을 입력합니다. | 필수 입력 |

| 라우팅 규칙 | • 라우팅 기본 규칙 생성된 라우팅 규칙이 없는 경우, 라우팅 기본 규칙이 생성됩니다. |

필수 입력 |

| • 사용자 설정 조건 추가 사용자가 우선순위를 정하여 조건에 따라 에스컬레이션을 선택할 수 있습니다. 설정한 조건의 규칙은 기본 규칙보다 우선적으로 적용됩니다. |

||

| 인시던트 생성 규칙 | • 생성 제한 규칙 조건 항목(Summary, Metric Name)이 연속해서 발생할 경우 기간(초/분/시간/일)을 설정하여 인시던트의 중복 생성을 방지할 수 있습니다. |

선택 사항 |

| • 긴급도 설정 인시던트의 긴급도를 설정할 수 있습니다. |

선택 사항 | |

| • 지연 생성 규칙 동일한 인시던트가 연속해서 발생하지 않도록 생성을 지연시킬 수 있습니다. |

선택 사항 |

- 서비스를 생성 또는 기존 서비스를 선택한 후 우측 하단의 [확인] 버튼을 클릭합니다.

💡 서비스는 여러 인티그레이션을 그룹화하여 사용자가 관리하고자 하는 서비스로 지정해 인시던트를 관리할 수 있습니다.

유지보수 일정 설정

릴리즈, DB 작업, 인프라 작업, 보안 작업 등의 특정 상황에서 필요한 경우 유지보수 일정을 설정할 수 있으며, 설정한 기간 동안에는 인시던트가 발생하지 않습니다. 유지보수 일정은 아래 2가지 방법을 통해 설정할 수 있습니다.

- 유지보수 즉시 추가

유지보수 일정을 간단하게 즉시 추가할 수 있는 기능입니다. 이 기능을 사용하여 유지보수를 추가하면 유지보수 일정이 바로 시작됩니다.

서비스 메뉴에서 유지보수 일정을 추가할 서비스를 선택합니다.

![]()

서비스 상세 화면 오른쪽의 유지보수 즉시 추가에서 5분, 15분, 30분, 60분 중 원하는 버튼을 클릭합니다.

![]()

버튼을 클릭하면 유지보수 즉시 추가 팝업 창이 나타납니다. 기간은 드롭다운 메뉴에서 변경할 수 있으며, 선택 가능한 옵션은 5분, 10분, 15분, 30분, 45분, 60분, 120분입니다.

![]()

확인 버튼을 누르면 유지보수 일정이 등록되어 바로 시작됩니다.

![]()

- 유지보수 일정 추가

유지보수 일정을 직접 설정할 수 있는 기능입니다. 이 기능을 사용하여 유지보수를 추가하면 설정한 시간에 유지보수 일정이 시작됩니다.

서비스 메뉴에서 유지보수 일정을 추가할 서비스를 선택합니다.

![]()

서비스 상세 화면 오른쪽의 유지보수 일정에서 [+ 유지보수 일정 추가] 버튼을 클릭합니다.

![]()

시작 시간과 종료 시간을 설정한 후 확인 버튼을 누르면 유지보수 일정이 추가됩니다.

![]()

서비스별로 유지보수 일정은 최대 5개까지 추가할 수 있습니다.

유지보수 일정이 등록되면 해당 서비스의 상태에 유지보수가 추가되고, 진행 중인 유지보수에 대한 정보를 확인할 수 있습니다. [시간 추가] 버튼을 클릭하여 진행 중인 유지보수 종료 시간을 변경할 수 있고, [종료] 버튼을 사용하여 유지보수 일정을 바로 종료할 수도 있습니다.

![]()

유지보수 이력 탭에서 이력을 확인할 수 있습니다.

![]()

인티그레이션

사용 중인 툴이나 서비스를 AlertNow가 제공하는 인티그레이션 목록에 추가한 후 해당 툴이나 서비스에서 발생하는 알림을 AlertNow로 전달하고 관리할 수 있습니다.

인티그레이션 설정

[인티그레이션] 메뉴를 클릭합니다.

![]()

인티그레이션 화면에서 [인티그레이션 생성] 버튼을 클릭합니다.

![]()

생성할 인티그레이션 유형에 맞는 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 인티그레이션을 생성합니다.

![]()

인티그레이션 설정을 위한 입력 항목은 다음과 같습니다.

| 항목 | 설명 | 비고 |

|---|---|---|

| 인티그레이션 이름 | 고객이 인티그레이션 이름을 설정할 수 있습니다. | 필수 입력 |

| 인티그레이션 유형 | 선택한 인티그레이션의 유형을 확인할 수 있습니다. | 입력 및 수정 불가 |

| 서비스 | • 신규 서비스 생성 인티그레이션 생성 시 서비스도 동시에 생성합니다. |

필수 선택 |

| • 기존 서비스 선택 인티그레이션 생성 시 기존에 있는 서비스를 매핑합니다. |

중복 선택 불가 |

- 신규 서비스 생성을 선택한 경우 다음 항목을 설정합니다.

![]()

| 항목 | 설명 | 비고 |

|---|---|---|

| 서비스 이름 | 생성하고자 하는 서비스 이름을 입력합니다. | 필수 입력 |

| 라우팅 규칙 | • 라우팅 기본 규칙 생성된 라우팅 규칙이 없는 경우, 라우팅 기본 규칙이 생성됩니다. |

필수 입력 |

| • 사용자 설정 조건 추가 사용자가 우선순위를 정하여 조건에 따라 에스컬레이션을 선택할 수 있습니다. 사용자가 설정한 조건의 규칙이 기본 규칙보다 우선적으로 적용됩니다. |

선택 사항 | |

| 인시던트 생성 규칙 | • 생성 제한 규칙 | |

| 조건 항목(Summary, Metric Name)이 연속해서 발생할 경우 기간(초/분/시간/일)을 설정하여 인시던트의 중복 생성을 방지할 수 있습니다. | ||

| • 긴급도 설정 | 선택 사항 | |

| 인시던트의 긴급도를 설정할 수 있습니다 |

- 기존 서비스 선택을 선택한 경우 다음 항목을 설정합니다.

![]()

| 항목 | 설명 | 비고 |

|---|---|---|

| 서비스 라우팅 규칙 | 서비스 기본 규칙을 선택합니다. | 필수 입력 |

| 사용자 설정 조건 추가 메뉴에서 조건 항목(Summary와 Metric Name)을 선택해 서비스 라우팅을 설정합니다. | 선택 사항 |

인티그레이션 설정을 완료한 후 우측 하단의 [확인] 버튼을 클릭합니다.

생성한 인티그레이션을 클릭하여 해당 인티그레이션에 대한 정보를 확인할 수 있습니다. 기본 정보에 생성된 URL은 Amazon SNS와 AlertNow를 연결할 때 필요한 정보입니다. Amazon SNS 구독 생성 시 해당 URL을 엔드포인트에 복사하여 붙여 넣어야 합니다.

![]()

AlertNow에서 인티그레이션 설정 및 관련 서비스 설정까지 완료하면, 해당 인티그레이션에서 발생하는 알람을 수신할 수 있습니다.

💡 인티그레이션 생성 후 해당 인티그레이션에서 발생하는 인시던트는 서비스를 생성해 관리할 수 있습니다.

Amazon CloudWatch

AWS CloudWatch를 AlertNow에 연결하는 방법을 설명합니다. AlertNow에 연결하려면, Amazon SNS에서 주제를 생성해야 합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Amazon CloudWatch] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 클릭해 인티그레이션을 생성합니다.

![]()

AWS 콘솔 접속

AWS 콘솔에 로그인한 후 SNS를 검색해 Simple Notification Service를 선택합니다.

Amazon SNS 주제 및 구독 생성

Amazon SNS 대시보드에서 주제를 선택합니다.

⑴ 새로운 주제 생성

Amazon SNS 콘솔의 주제 화면에서 [주제 생성]을 선택합니다.

주제 생성 화면에서 세부 정보를 입력한 후 하단의 [주제 생성] 버튼을 클릭합니다.

각 항목에 대한 입력 정보는 다음과 같습니다.

| 항목 | 설명 | 비고 |

|---|---|---|

| 주제 이름 | 메시지 전송 및 알림 구독을 위한 커뮤니케이션 채널이며 이후 생성 주제에 대한 ARN 작성하는 데 활용됩니다. 주제 이름은 최대 256자이며 영숫자, 하이픈(-) 및 밑줄(_)을 포함할 수 있습니다. |

필수 입력 |

• SNS주제생성테스트 이름으로 생성할 경우 예시:arn:aws:sns:us-west-2:111122223333:SNS주제생성테스트 |

||

| 표시 이름 | SNS 구독 시 표시되는 주제의 이름입니다. | 선택 사항 |

⑵ 구독 생성

Amazon SNS 콘솔의 구독 화면에서 [구독 생성]을 선택합니다.

구독 생성 화면에서 주제 ARN, 프로토콜, 엔드포인트 등을 입력한 후 하단에 위치한 [구독 생성] 버튼을 클릭합니다.

각 항목에 대한 입력 정보는 다음과 같습니다.

| 항목 | 설명 | 비고 |

|---|---|---|

| 주제 ARN | 생성한 주제 이름을 기준으로 자동으로 반영되어 있습니다. | 수정 가능 |

| 프로토콜 | HTTPS를 선택합니다. | |

| 엔드포인트 | AlertNow에서 생성한 인티그레이션 URL을 붙여 넣습니다. | 선택 사항 |

⑶ 구독 확인

아래와 같이 구독이 생성됩니다.

[확인 요청]을 클릭합니다. 구독 ID에 대한 승인 확인이 이루어집니다.

RDS 콘솔 이동

① AWS 콘솔의 검색창에서 RDS를 검색한 후 Amazon RDS 콘솔로 이동합니다.

② Amazon RDS 콘솔에서 [이벤트 구독]을 선택합니다.

③ 이벤트 구독 창에서 [이벤트 구독 생성]을 선택합니다.

④ 이벤트 구독 생성 화면에서 이벤트 알림 구독 이름을 입력합니다. 알림 받을 대상에서 Amazon SNS 주제의 기존 ARN을 선택하거나, 새로운 이메일 주제를 선택하여 주제와 수신자를 입력합니다. 소스 유형에서 소비할 리소스의 소스 유형을 선택한 후 이벤트 알림 메시지를 수신할 이벤트 카테고리와 소스를 선택합니다.

⑤ [생성]을 선택하면 이벤트 구독이 생성된 것을 확인할 수 있습니다.

EC2 콘솔 이동

AlertNow로 연결할 경고를 생성하기 위해 EC2 콘솔로 이동합니다.

① 해당 EC2를 선택한 후 작업, CloudWatch 모니터링, 경보 추가/편집을 차례대로 선택합니다.

② [경보 생성] 버튼을 클릭합니다.

입력 항목은 다음과 같습니다.

| 항목 | 설명 | 비고 |

|---|---|---|

| 알림 받을 대상 | 생성한 주제를 찾아서 선택합니다. | 선택 사항 |

| 다음 경우 항상 | 해당 임계치를 설정합니다. | 필수 입력 |

③ [저장] 버튼을 누르면 다음과 같은 메시지가 보입니다.

정상화 알림 수신 추가

정상화 알림 수신

임계치 설정에 따라 인시던트가 생성된 상태에서 인스턴스의 상태가 정상으로 돌아오면 생성된 인시던트를 자동으로 완료합니다.

① 해당 EC2를 선택한 후 작업, CloudWatch 모니터링, 경보 추가/편집을 차례대로 선택합니다.

② 정상화 알림 수신을 설정할 경보의 [보기]를 클릭합니다.

③ 작업을 클릭한 다음 [수정]을 클릭합니다.

④ 경보 수정 화면의 작업 섹션에서 [+알림]을 클릭합니다.

⑤ 알림을 추가하여 조건을 [상태가 정상입니다.]로 선택한 후 [변경 사항 저장]을 클릭합니다.

⑥ 변경된 설정을 확인합니다.

Microsoft Azure

Azure 경고를 AlertNow에 연결하는 방법을 설명합니다. AlertNow에 연결하려면 Azure Portal에 접속하여 메트릭 경고(Metric alert)를 생성해야 합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 필요에 맞게 [Azure 경고] 또는 [Azure 경고(클래식)] 카드를 선택합니다.

![]()

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 클릭해 인티그레이션을 생성합니다.

![Azure 경고]()

![Azure 경고(클래식)]()

Azure 경고(클래식)에 접속하여 메트릭 경고(Metric alert) 추가

① Azure 포털에 로그인해 모니터 > 경고(클래식)를 순서대로 클릭합니다.

② 구독, 원본, 리소스 그룹, 리소스 종류, 리소스를 설정한 후 [+ 메트릭 경고 추가(클래식)]를 클릭합니다.

③ 규칙 추가 화면에서 세부 항목을 설정한 후 [확인] 버튼을 클릭하여 메트릭 경고를 생성합니다.

| 항목 | 설명 | 비고 |

|---|---|---|

| 이름 | 이름을 입력합니다. | 필수 입력 |

| 설명 | 규칙에 대한 설명을 입력합니다. | 선택 사항 |

| 원본 | 경고 대상: 메트릭으로 기본 설정되어 있습니다. | |

| 조건 | 구독: 이전 단계에서 설정한 구독이 자동 선택됩니다. 리소스 그룹: 이전 단계에서 설정한 리소스 그룹이 자동 선택됩니다. 리소스: 이전 단계에서 설정한 리소스가 자동 선택됩니다. 메트릭: 메트릭을 선택합니다. 조건: 규칙에 대해 조건을 설정합니다. 임계값: 규칙에 대한 임계값을 설정합니다. 기간: 경고 규칙에서 지정한 메트릭 데이터 모니터링 기간을 선택합니다. |

필수 입력 |

| 다음을 통해 알림 | 소유자, 기여자 및 구독자에게 전자 메일 보내기: 전자 메일로 알림을 보낼 경우 체크박스를 선택합니다. 추가 관리자 전자 메일: 알림을 보낼 전자 메일 주소를 입력합니다. Webhook: 인티그레이션에서 복사한 Webhook URL 정보를 붙여넣기합니다. |

Webhook 항목은 필수 입력 |

Microsoft Azure의 경우 정상화 알림 수신 기능이 기본으로 제공되므로 추가 설정을 하지 않아도 됩니다.

Azure 경고에 액세스하여 경고 규칙(Alert rule) 추가

Azure Portal에 액세스한 후 경고 규칙(Alert rule)을 추가하여 Azure Alert을 AlertNow에서 연결할 수 있습니다.

① Azure 포털에 로그인한 후 모니터 > 경고를 클릭합니다.

② 구독, 리소스 그룹, 시간 범위를 설정한 후 [+ 새로운 경고 규칙]을 클릭합니다.

③ 경고 규칙 추가 화면에서 [작업 그룹 정의] > [+ 새 작업 그룹]을 클릭합니다.

④ 작업 그룹 추가 화면에서 작업 유형을 Webhook으로 선택한 다음 오른쪽 Webhook 창의 URL에 AlertNow 인티그레이션 설정 시 복사한 Webhook URL 정보를 붙여 넣은 후 [확인] 버튼을 클릭하여 경고 규칙을 생성합니다.

| 항목 | 설명 | 비고 |

|---|---|---|

| 작업 그룹 이름 | Azure 리소스 이름을 입력합니다. | 필수 |

| 약식 이름 | 전자 메일 및 SNS 알림에 포함된 약식 이름을 입력합니다. | 필수 |

| 구독 | 그룹이 저장될 구독을 선택합니다. | 필수 |

| 리소스 그룹 | 그룹과 연결될 리소스 그룹을 선택합니다. | 필수 |

Microsoft Azure의 경우 정상화 알림 수신 기능이 기본으로 제공되므로 추가 설정을 하지 않아도 됩니다.

CA UIM

💡 국가 또는 지역에 따라 이 기능을 사용하지 못할 수 있습니다.

CA UIM으로 인티그레이션을 생성할 경우 모니터링 그룹 설정이 추가됩니다.

[인티그레이션 생성] 버튼을 클릭한 후 [CA UIM] 카드를 선택합니다.

![]()

인티그레이션 이름을 입력합니다.

![]()

모니터링 그룹 입력 필드에 추가할 모니터링 그룹 이름을 입력 후 해당 그룹을 클릭하면 연결한 모니터링 그룹에 모니터링 그룹이 추가됩니다. 그룹 이름 옆의 [ X ] 버튼을 클릭하면 목록에서 삭제됩니다.

![]()

모니터링 그룹의 경우 Monitoring Dashboard의 환경설정 메뉴 아래에 있는 모니터링 그룹 목록에 추가된 그룹만 인티그레이션 생성 화면에서 추가 또는 삭제할 수 있습니다.

![]()

Datadog

Datadog을 AlertNow에 연결하는 방법을 설명합니다. AlertNow에 연결하기 위해서는 Datadog에서 Webhook과 모니터를 추가해야 합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Datadog] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

Webhook 추가

① Datadog에 접속합니다.

② Datadog 메뉴에서 [Integrations] > [Integrations]를 클릭합니다.

③ Datadog에서 지원하는 인티그레이션 목록이 표시됩니다. 목록에서 [Webhooks] 인티그레이션을 선택합니다.

④ Webhooks Integration 화면에서 [New Webhook] 버튼을 클릭합니다.

⑤ Name과 URL을 입력합니다. URL은 AlertNow에서 생성된 인티그레이션의 기본 정보에서 확인 가능합니다.

⑥ AlertNow에서 제공하는 Custom Payload를 Payload 영역에 입력합니다.

{

"id":"$ID",

"email":"$EMAIL",

"eventTitle":"$EVENT_TITLE",

"eventMsg":"$EVENT_MSG",

"textOnlyMsg":"$TEXT_ONLY_MSG",

"eventType":"$EVENT_TYPE",

"date":"$DATE",

"datePosix":"$DATE_POSIX",

"alertId":"$ALERT_ID",

"alertType":"$ALERT_TYPE",

"aggregKey":"$AGGREG_KEY",

"orgId":"$ORG_ID",

"alertStatus":"$ALERT_STATUS",

"alertScope":"$ALERT_SCOPE",

"hostname":"$HOSTNAME",

"user":"$USER",

"username":"$USERNAME",

"snapshot":"$SNAPSHOT",

"link":"$LINK",

"priority":"$PRIORITY",

"tags":"$TAGS",

"lastUpdated":"$LAST_UPDATED",

"lastUpdatedPosix":"$LAST_UPDATED_POSIX",

"alertMetric":"$ALERT_METRIC",

"metricNamespace":"$METRIC_NAMESPACE",

"alertTransition":"$ALERT_TRANSITION",

"orgName":"$ORG_NAME",

"alertQuery":"$ALERT_QUERY",

"alertTitle":"$ALERT_TITLE",

"alertCycleKey":"$ALERT_CYCLE_KEY"

}

⑦ [Save] 버튼을 클릭합니다.

모니터 추가

① Datadog 메뉴에서 [Monitors] > [New Monitor]를 클릭합니다.

② 모니터 유형을 선택합니다.

③ 모니터링에 필요한 Metric과 Condition 등을 설정합니다.

④ Notify your team 단계에서 생성한 Webhook을 선택한 후 [Create] 버튼을 클릭합니다.

⑤ Manage Monitors에 생성한 모니터 목록이 표시됩니다.

New Relic

New Relic을 AlertNow에 연결하기 위한 방법을 설명합니다. AlertNow에 연결하기 위해서는 New Relic에서 Alert condition 및 Webhook을 설정해야 합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [New Relic] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

Webhook 설정

① 화면 상단에서 Alert], Notification channels, [+ New notification channel]을 차례대로 클릭합니다.

② 채널 유형을 [Webhook]으로 선택합니다.

③ 알림 채널을 생성하기 위한 정보를 입력합니다.

④ [Create channel] 버튼을 눌러 채널을 추가합니다.

⑤ 생성한 Webhook을 선택한 후 Alert policies 탭에서 [Add alert policies] 버튼을 클릭합니다.

⑥ 추가할 Alert Policy를 선택한 다음 [Save changes] 버튼을 클릭하면, 생성된 Webhook에 Alert Policy가 매핑됩니다.

Alert Condition 설정

① New Relic에 로그인 후 화면 상단에서 [INFRASTRUCTURE]를 클릭합니다. Infrastructure 대시보드 화면에서 현재 연결된 모든 호스트에서 발생하는 메트릭을 확인할 수 있습니다.

② 화면 상단의 [Settings]를 클릭합니다.

③ Alerts 화면에서 [Create alert condition] 버튼을 클릭합니다.

④ Alerts 생성 화면이 아래와 같이 표시됩니다.

⑤ 설정을 완료하고 [Create] 버튼을 클릭합니다.

Condition 추가

① New Relic에 로그인 후 화면 상단에서 [APM]을 클릭합니다. APM 대시보드 화면에서 현재 실행 중인 애플리케이션 정보를 확인할 수 있습니다.

② 화면 상단의 [Alerts]를 클릭합니다. Alert policies 화면에서 Condition을 추가할 Policy를 선택합니다.

③ [Add a condition] 버튼을 클릭합니다.

④ Condition 생성 화면이 아래와 같이 표시됩니다.

⑤ 설정을 완료하고 [Create condition] 버튼을 클릭합니다.

Google Cloud Monitoring

Google Cloud Monitoring을 AlertNow에 연결하기 위한 방법을 설명합니다. AlertNow에 연결하기 위해서는 Google Cloud Platform(GCP) 콘솔에서 Webhook과 Alert Policy를 추가합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Google Cloud Monitoring] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

Webhook 추가

① GCP 콘솔에 접속합니다.

② GCP 콘솔의 작업 메뉴에서 [모니터링]을 선택합니다.

③ 모니터링 메뉴에서 [알림]을 선택합니다.

④ 알림 페이지에서 [EDIT NOTIFICATION CHANNELS] 버튼을 클릭합니다.

⑤ 알림 채널의 Webhooks에서 [ADD NEW] 버튼을 클릭합니다.

⑥ Endpoint URL과 Webhook 이름을 입력합니다. Endpoint URL에는 AlertNow에서 생성한 인티그레이션 URL 정보를 복사하여 입력합니다.

AlertNow의 경우 인증 방식이 Basic Auth가 아니기 때문에 Use HTTP Basic Auth 체크박스는 선택할 필요가 없습니다.

⑦ [TEST CONNECTION] 버튼을 클릭하여 URL 확인을 완료하면 ‘테스트 알림을 전송했습니다.’ 메시지가 하단에 표시되면서 [SAVE] 버튼이 활성화됩니다.

Alert Policy 추가

① 알림 페이지에서 [CREATE POLICY] 버튼을 클릭합니다.

② [ADD CONDITION] 버튼을 클릭하여 경고를 발생시킬 조건을 설정합니다.

③ Condition을 추가한 후 [다음] 버튼을 클릭하여 Notification Channel을 선택합니다.

④ Notification Channel을 선택한 후 [NEXT] 버튼을 클릭합니다.

⑤ 정책 이름을 입력하고 [SAVE] 버튼을 클릭하면 Alert Policy가 추가됩니다.

Jennifer5

Jennifer5를 AlertNow에 연결하기 위한 방법을 설명합니다. AlertNow에 연결하기 위해서는 Jennifer에서 필요한 Event Rule과 Adapter를 설정합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Jennifer5] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

⧭ AlertNow용 Jennifer5 Adapter 다운로드

Jennifer를 AlertNow에 연결하기 위해서 [AlertNow용 Jennifer5 Adapter 다운로드]를 클릭하여 다운로드합니다. Jennifer 5 제품은 Jennifer 4.5 버전과 호환되지 않습니다.

Event Rule 설정

① Jennifer에 로그인한 후 Jennifer 화면 상단의 [Management] 버튼을 클릭합니다.

② 팝업창이 뜨면 [EVENT 룰]을 선택합니다.

③ EVENT 룰 화면에서 Metrics EVENT를 선택한 후 [+추가] 버튼을 클릭합니다.

- 각각의 이벤트에 대한 설명은 다음과 같습니다.

| 항목 | 설명 |

|---|---|

| Error Event | 에이전트와 애플리케이션의 에러 이벤트를 설정합니다. |

| Metrics Event | 해당 애플리케이션의 CPU, Memory 등 특정 Metric의 값을 설정하여 발생된 이벤트를 말합니다. |

| 비교 Event | 과거의 Metric 데이터를 비교하여 이벤트를 발생시킵니다. |

| 예) 지난주 같은 기간 같은 시간의 Memory가 현재보다 50% 이상일 경우 알람 발생 |

④ 룰 설정에 필요한 대상 타입을 선택합니다.

- 대상 타입별로 설정 Metric이 다르며, 설정 가능 항목은 아래 목록을 참고하세요.

| 항목 | 설명 |

|---|---|

| Instance | Memory, CPU, Network 등의 자원 Metric 지원 |

| Business | Business Group별 TPS, 응답시간 Metric 지원 |

| Domain | Domain Group별 Bad Response, 방문자, Instance 등 지원 |

⑤ 룰 설정에 필요한 상세 항목을 선택한 후 [저장] 버튼을 클릭합니다.

- Metrics의 상세 항목에 대한 설명은 아래 목록을 참조하세요.

| 항목 | 설명 |

|---|---|

| 룰 적용 | 해당 이벤트를 Enable 또는 Disable 시키는 기능입니다. |

| 심각도 | 해당 이벤트의 사용자정의 심각도를 NORMAL, WARING, FATAL로 구분해서 설정합니다. 심각도 설정에 따른 Event 발생 빈도는 조정 가능합니다. |

| 비교 대상 | Event 룰을 등록하기 위해서는 Value(상수)를 입력하고, 정수와 비교대상자를 이용하여 입력합니다. (EX: 90 > value) |

| 측정 시간(초)/기준 횟수 | 설정한 Metric 및 비교대상이 설정한 측정 시간과 기준 횟수만큼 Event가 발생하면 실제 Event를 발생시킵니다. |

| 아이콘 자동 복구시간(초) | 실제 Event가 발생된 후에는 Jennifer 내부에서 장애 아이콘으로 변경되는데 이때부터 정상 아이콘으로 변경되기까지의 시간을 입력합니다. |

| 사용자 정의 메시지 입력 | Event 발생 시 Event 내용에 사용자가 정의한 Custom Message를 입력합니다. 필수 입력 사항은 아니며, 차후 Event 발생 시 해당 내용까지 같이 출력됩니다. |

| 스크립트 자동실행 | Event가 발생 시 대상 애플리케이션이 구동되는 인스턴스에 있는 사용자 정의 스크립트를 구동시키는 기능입니다. |

Adapter 설정

① Jennifer 대시보드에서 [Management] 버튼을 클릭한 후 [어댑터 및 실험실]을 선택합니다.

② 어댑터 및 실험실 화면의 팝업창에서 EVENT를 클릭합니다. EVENT를 클릭하면 종류, ID, 경로 등을 지정할 수 있는 화면이 표시됩니다.

- 각 항목에 대한 입력 방법은 아래 목록을 참조하세요.

| 항목 | 설명 |

|---|---|

| 종류 | 어댑터의 종류이며, AlertNow는 Event를 선택해야 합니다. |

| ID | 어댑터 설정 시 입력하는 고유 ID이며, AlertNow는 ID로 alertnow를 입력해야 합니다. |

| 경로 | 배포된 어댑터의 위치를 지정하며, 다운받은 jenniferAdapter-1.0.0.jar 파일을 업로드합니다. |

| 클래스 | 어댑터의 EventHander Class를 지정하며, com.alertnow.jenniferAdapter.AlertNowAdapter를 입력해 사용합니다. |

③ 상세 항목을 모두 입력한 후에 [옵션] 버튼을 선택합니다.

④ Webhook URL을 등록할 수 있는 팝업창이 나타나면 [+추가] 버튼을 클릭합니다.

⑤ 키와 값을 입력한 후 [저장] 버튼을 클릭합니다.

| 항목 | 설명 |

|---|---|

| 키 | 이 값은 고유한 값이며, 구분자로 쓰이지 않기 때문에 사용자가 자유롭게 입력합니다. |

| 값 | AlertNow에서 발급된 Webhook을 붙여 넣은 뒤 추가합니다. |

- AlertNow는 여러 개의 Webhook을 입력할 수 있습니다.

중요: 해당 Adapter를 등록한 후에는 항상 [ViewServer를 재구동]해야 합니다.

EVENT 외부연동 설정

① Event 룰과 Adapter 설정이 완료된 후 Jennifer 대시보드에서 [Management] 버튼을 클릭합니다. 팝업 창이 뜨면 EVENT 외부연동 설정을 선택합니다.

② EVENT 외부연동 설정 화면에서 EVENT 발생 심각도 및 연동 Push 종류를 설정합니다.

⚠️ 주의: 외부연동 Main을 On으로 선택해야 Push 종류를 선택할 수 있습니다. 또한, Normal을 선택해야 이벤트가 발생합니다.

| 항목 | 설명 |

|---|---|

| 외부연동 Main(On/Off) | 발생된 Event를 외부로 Push하는 기능을 모두 On/Off하는 기능입니다. |

| 심각도 | 등록한 Event 룰을 푸시할 때 Normal, Warning, Fatal 등으로 설정할 수 있으며, 체크한 심각도만 외부로 푸시합니다. |

③ EVENT 외부연동 설정에서 끄기 및 반복 예약을 설정할 수 있습니다. 아래 이미지에 보이는 것처럼 [Management] 버튼을 클릭해 예약을 설정합니다.

| 항목 | 설명 |

|---|---|

| 끄기 예약 | 외부 연동 기능을 특정 기간의 시작과 종료 시간을 등록하여 이벤트 외부 연동이 꺼지도록 하는 예약 기능입니다. |

| 끄기 반복 | 외부 연동 기능의 시작과 종료시간을 등록하여 설정한 시간 동안에는 매일 이벤트 외부 연동이 꺼지도록 하는 예약 기능입니다. |

끄기 예약 및 반복을 설정하면 목록에 나열된 모든 이벤트에 동일하게 적용됩니다.

SAMS

💡 국가 또는 지역에 따라 이 기능을 사용하지 못할 수 있습니다.

SAMS를 AlertNow에 연결하는 방법을 설명합니다. AlertNow에 연결하기 위해서는 SAMS에서 Full Path Text를 설정해야 합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [SAMS] 카드를 선택합니다.

![]()

인티그레이션 이름을 입력합니다.

![]()

전체 Full Path Text에서 연결하려는 Full Path Text를 클릭하여 연결할 Full Path Text에 추가합니다. Full Path Text 이름 옆의 [ X ] 버튼을 클릭하면 목록에서 제거됩니다.

![]()

필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

Prometheus

Prometheus를 AlertNow에 연결하기 위한 방법을 설명합니다. AlertNow에 연결하기 위해서는 Prometheus에서 Webhook을 설정해야 합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Prometheus] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

Webhook 설정

① Prometheus에 접속합니다.

② Prometheus 콘솔에서 [DOWNLOAD]를 클릭하여 인티그레이션에 필요한 Alertmanager를 설치 및 구성합니다.

③ Alertmanager 구성 파일을 생성합니다. GitHub에서 예제 구성 파일을 확인할 수 있습니다.

④ AlertNow에서 생성한 인티그레이션 URL 정보를 복사하여 Webhook에 붙여 넣으면 설정이 완료됩니다.

Grafana

Grafana를 AlertNow에 연결하기 위한 방법을 설명합니다. AlertNow에 연결하려면 Grafana에서 Webhook을 설정합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Grafana] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

Webhook 설정

① Grafana에 로그인한 후 화면 왼쪽의 [Notification Channels]를 선택합니다.

② Notification Channels 화면에서 [New channel] 버튼을 클릭합니다.

③ Name 필드에 채널 이름을 입력하고 Type을 Webhook으로 선택한 후 URL 필드에 AlertNow에서 생성한 인티그레이션 URL 정보를 복사하여 붙여 넣습니다. [Save] 버튼을 클릭하면 새로운 채널이 생성됩니다.

④ 화면 왼쪽에서 [Alert Rules]를 선택합니다.

⑤ 연결하려는 Alert를 선택하여 Notifications의 Send to에 생성한 채널을 추가하면 설정이 완료됩니다.

Sumo Logic

Sumo Logic을 AlertNow에 연결하기 위한 방법을 설명합니다. AlertNow에 연결하려면 Sumo Logic에서 Webhook 연결을 설정하고 Monitor를 추가해야 합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Sumo Logic] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

Webhook 연결 설정: Metric

① Sumo Logic에 로그인한 후 화면 왼쪽의 [Manage Data] 메뉴에서 [Collection]을 선택합니다.

② Collection 화면에서 [Add]를 선택한 후 [Add Source]를 클릭합니다.

③ [Host Metrics]를 선택합니다.

④ 필요한 항목을 입력 및 선택한 후 [Save] 버튼을 클릭합니다.

⑤ 화면 왼쪽의 Manage Data 메뉴에서 [Settings]와 [Connections]를 차례대로 선택합니다.

⑥ Connections 페이지에서 [ + ] 버튼을 클릭합니다.

⑦ [Webhook]을 클릭합니다.

⑧ Create Webhook Connection 화면에서 선택 사항인 Name과 Description을 입력하고 URL 항목에 AlertNow에서 생성한 인티그레이션 URL 정보를 복사하여 붙여 넣습니다. 아래 예제를 참고해 Payload에 Payload를 입력합니다. 그리고 [Save] 버튼을 클릭해 설정을 완료합니다.

- Payload 예제

Metric

{

"alrtTypeCd": "metric",

"searchName": "{{SearchName}}",

"searchDescription": "{{SearchDescription}}",

"searchQuery": "{{SearchQuery}}",

"searchQueryUrl": "{{SearchQueryUrl}}",

"timeRange": "{{TimeRange}}",

"triggerTime": "{{FireTime}}",

"alertThreshold": "{{AlertThreshold}}",

"alertSource": "{{AlertSource}}",

"alertStatus": "{{AlertStatus}}",

"alertID": "{{AlertID}}"

}

Monitor 추가

① Sumo Logic 콘솔에서 Manage Data > Alerts > Add Monitor를 차례대로 선택합니다.

② Query 항목에 쿼리를 입력합니다. Send Notification에서 생성한 Webhook을 선택하고 선택 사항인 Monitor Name과 Description을 입력한 후 [Save] 버튼을 클릭합니다.

③ Manage Data의 Alerts에 생성한 모니터 목록이 표시됩니다.

Webhook 연결 설정: Log

① Sumo Logic에 로그인한 후 화면 왼쪽의 Manage Data 메뉴에서 [Collection]을 선택합니다.

② Collection 페이지에서 [Add]를 선택한 후 [Add Source]를 선택합니다.

③ [Local File]을 선택합니다.

④ Name과 File Path 항목을 입력한 후 [Save] 버튼을 클릭합니다.

⑤ Collection 화면에서 [+ New]와 [Log Search]를 차례대로 선택합니다.

⑥ Query 항목에 쿼리를 작성하고 [Save As]를 클릭합니다.

⑦ Save Item 화면에서 Name 항목을 입력하고 [Schedule this search]를 클릭합니다.

⑧ Run frequency 메뉴에서 옵션(예: Every 15 Minutes)을 선택하고 Alert Type을 Webhook으로 선택합니다. Connection 목록에 표시되는 앞에서 생성한 Webhook을 선택한 후 [Save] 버튼을 클릭합니다.

- Payload 예제

Log

{

"alrtTypeCd": "log",

"searchName": "{{SearchName}}",

"searchDescription": "{{SearchDescription}}",

"searchQuery": "{{SearchQuery}}",

"searchQueryUrl": "{{SearchQueryUrl}}",

"timeRange": "{{TimeRange}}",

"triggerTime": "{{FireTime}}"

}

Nagios

Nagios를 AlertNow에 연결하는 방법을 설명합니다. AlertNow에 연결하려면 Nagios Core 서버에서 필요한 명령을 실행합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Nagios] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

Nagios Core 서버

Linux 패키지 관리자를 통한 설치, apt-get(Debian 기반, 예: Ubuntu) 및 yum(RHEL 기반, 예: CentOS, Fedora) 및 Nagios Core 소스를 다운로드하여 직접 설치하는 방법을 설명합니다. 따라서 사용자의 시스템 유형에 해당하는 명령만 실행합니다. 제공된 모든 명령은 루트 사용자(Root User)로 실행할 수 있습니다.

Nagios Core 서버에 접속하여 아래 순서대로 실행합니다.

⑴ notify_service_alertnow.sh 스크립트 생성

소스를 직접 설치하는 경우, 아래 위치로 이동합니다.

cd /usr/local/nagios/libexec

Debian 기반 시스템의 경우, 아래 위치로 이동합니다.

cd /usr/lib/nagios/plugins

RHEL 기반 시스템의 경우, 아래 위치로 이동합니다.

cd /usr/lib64/nagios/plugins

vi Editor로 스크립트를 생성합니다.

vi notify_service_alertnow.sh

아래 코드를 복사하여 붙여 넣고

#!/bin/bash

ALERTNOW_URL=<Enter AlertNow URL here>

function notify_service_alertnow () {

curl -X POST ${ALERTNOW_URL} -H "Content-Type: application/json" -s -d "{\"alertType\": \"service\",\"notificationType\": \"$1\",\"serviceDesc\": \"$2\",\"serviceState\": \"$3\",\"hostName\": \"$4\",\"hostDisplayName\": \"$5\",\"serviceDisplayName\": \"$6\",\"serviceProblemId\": \"$7\",\"serviceOutput\": \"$8\",\"lastServiceProblemId\": \"$9\"}"

}

notify_service_alertnow "$1" "$2" "$3" "$4" "$5" "$6" "$7" "$8" "$9"

exit 0

생성한 스크립트의 사용 권한을 변경합니다.

chmod +x notify_service_alertnow.sh

⑵ notify_host_alertnow.sh 스크립트 생성

소스를 직접 설치하는 경우, 아래 위치로 이동합니다.

cd /usr/local/nagios/libexec

Debian 기반 시스템의 경우, 아래 위치로 이동합니다.

cd /usr/lib/nagios/plugins

RHEL 기반 시스템의 경우, 아래 위치로 이동합니다.

cd /usr/lib64/nagios/plugins

vi Editor로 스크립트를 생성합니다.

vi notify_host_alertnow.sh

아래 코드를 복사하여 붙여 넣고

#!/bin/bash

ALERTNOW_URL=<Enter AlertNow URL here>

function notify_host_alertnow () {

curl -X POST ${ALERTNOW_URL} -H "Content-Type: application/json" -s -d "{\"alertType\": \"host\",\"notificationType\": \"$1\",\"hostName\": \"$2\",\"hostState\": \"$3\",\"hostDisplayName\": \"$4\",\"hostProblemId\": \"$5\",\"lastHostProblemId\": \"$6\"}"

}

notify_host_alertnow "$1" "$2" "$3" "$4" "$5" "$6"

exit 0

생성한 스크립트의 사용 권한을 변경합니다.

chmod +x notify_host_alertnow.sh

⑶ alertnow.cfg 설정 파일 생성

소스를 직접 설치하는 경우, 아래 위치로 이동합니다.

cd /usr/local/nagios/etc/objects

Debian 기반 시스템의 경우, 아래 위치로 이동합니다.

cd /etc/nagios3/conf.d

RHEL 기반 시스템의 경우, 아래 위치로 이동합니다.

cd /etc/nagios/objects

vi Editor로 설정 파일을 생성합니다.

vi alertnow.cfg

아래 코드를 복사하여 붙여 넣은 후 저장합니다.

define contact {

contact_name alertnow

alias AlertNow Contact

service_notification_period 24x7

host_notification_period 24x7

service_notification_options w,u,c,r

host_notification_options d,r

service_notification_commands notify-service-by-alertnow

host_notification_commands notify-host-by-alertnow

}

define command {

command_name notify-service-by-alertnow

command_line $USER1$/notify_service_alertnow.sh '$NOTIFICATIONTYPE$' '$SERVICEDESC$' '$SERVICESTATE$' '$HOSTNAME$' '$HOSTDISPLAYNAME$' '$SERVICEDISPLAYNAME$' '$SERVICEPROBLEMID$' '$SERVICEOUTPUT$' '$LASTSERVICEPROBLEMID$'

}

define command {

command_name notify-host-by-alertnow

command_line $USER1$/notify_host_alertnow.sh '$NOTIFICATIONTYPE$' '$HOSTNAME$' '$HOSTSTATE$' '$HOSTDISPLAYNAME$' '$HOSTPROBLEMID$' '$LASTHOSTPROBLEMID$'

}

⑷ contact.cfg 설정 파일에 alertnow 추가

소스를 직접 설치하는 경우, 아래 위치로 이동한 후 vi Editor에서 설정 파일을 엽니다.

cd /usr/local/nagios/etc/objects

vi contacts.cfg

Debian 기반 시스템의 경우, 아래 위치로 이동한 후 vi Editor에서 설정 파일을 엽니다.

cd /etc/nagios3/conf.d

vi contacts_nagios2.cfg

RHEL 기반 시스템의 경우, 아래 위치로 이동한 후 vi Editor에서 설정 파일을 엽니다.

cd /etc/nagios/objects

vi contacts.cfg

contactgroup의 members에 alertnow를 추가한 후 저장합니다.

define contactgroup {

contactgroup_name admins

alias Nagios Administrators

members nagiosadmin,alertnow ; add alertnow here

}

⑸ nagios.cfg 설정 파일에 경로 추가

소스를 직접 설치하는 경우, 아래 위치로 이동한 후 vi Editor에서 설정 파일을 엽니다.

cd /usr/local/nagios/etc

vi nagios.cfg

아래 경로를 추가한 후 저장합니다.

cfg_file=/usr/local/nagios/etc/objects/alertnow.cfg

Debian 기반 시스템의 경우, 경로를 추가하지 않습니다.

RHEL 기반 시스템의 경우, 아래 위치로 이동한 후 vi Editor에서 설정 파일을 엽니다.

cd /etc/nagios

vi nagios.cfg

아래 경로를 추가한 후 저장합니다.

cfg_file=/etc/nagios/objects/alertnow.cfg

⑹ Nagios Core 서버 재시작

설정을 적용하려면 Nagios Core를 다시 시작해야 합니다. 소스를 직접 설치하는 경우, 다음 명령에서 해당 명령을 실행합니다.

===== Ubuntu 14.x =====

service nagios restart

===== Ubuntu 15.x / 16.x / 17.x / 18.x =====

systemctl restart nagios.service

===== RHEL 5/6 | CentOS 5/6 =====

service nagios restart

===== RHEL 7/8 | CentOS 7 =====

systemctl restart nagios.service

Debian 기반 시스템의 경우, 아래 명령을 실행합니다.

service nagios3 restart

RHEL 기반 시스템의 경우, 아래 명령을 실행합니다.

service nagios restart

Standard

Standard를 AlertNow에 연결하는 방법을 설명합니다. REST API 호출을 사용하여 사용자가 정의한 이벤트 및 인시던트 세부 사항을 AlertNow로 전송하여 관리합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Standard] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

REST API 호출

AlertNow에서 인티그레이션을 생성한 후 발급된 API 키를 이용하여 REST API를 호출합니다. REST API를 호출하는 데 필요한 정보는 다음과 같습니다.

Standard 인티그레이션 호출 정보

URL: https://{DOMAIN}/integration/standard/v1/{APIKEY}

Method: POST

Content-Type: application/json

Body: 아래 내용 참조메시지 사양

| 필드 | 이름 | 데이터 유형 | 필수 여부 | 설명 | 기본값 | 예제 |

|---|---|---|---|---|---|---|

| summary | 요약 정보 | String | 필수 | 이벤트의 내용을 식별할 수 있는 정보 | Threshold Crossed: 1 datapoint [31.84234972677596 (19/12/19 17:40:00)] was greater than or equal to the threshold (90.0) | |

| event_id | 이벤트 ID | String | 선택 | event_id 데이터가 존재하지 않는 경우에는 자동 설정됨 (단, status가 ack, close인 경우에는 필수임) |

UUID | 129335065553 |

| status | 상태 정보 | String | 선택 | 이벤트의 상태를 나타내는 필드 유효한 값 - open: 이벤트 생성 - ack: 이벤트 확인 - close: 이벤트 종료 |

open | open |

| urgency | 긴급도 | String | 선택 | 시스템에 영향을 미치는 정도 또는 우선 순위와 관련된 이벤트의 긴급도를 나타내는 필드 유효한 값 - highest: 매우 높음 - high: 높음 - medium: 중간 - low: 낮음 - lowest: 매우 낮음 - none: 없음 |

none | high |

| event_time | 발생 시간 | String | 선택 | 이벤트가 발생한 시간 Timestamp(ISO 8601) 형식의 데이터 |

현재 시간 | 2019-12-19T17:40:00+09:00 |

| metric_name | 메트릭 이름 | String | 선택 | 메트릭 유형을 확인할 수 있는 정보 | CPUUtilization | |

| threshold | 임계치 | String | 선택 | 메트릭 임계치 | 90 | |

| metric_value | 메트릭 값 | String | 선택 | 메트릭 측정 값 | 93.1 | |

| resource_name | 리소스 이름 | String | 선택 | 이벤트가 발생한 시스템의 호스트 이름과 같이 사람이 식별할 수 있는 정보 | i-9c09acd49a25 | |

| event_type | 이벤트 유형 | String | 선택 | 이벤트의 유형을 식별할 수 있는 정보 | INFO | |

| custom_details | 세부 정보 | JSON | 선택 | 추가 정보 필드 | { “ping time”: “1500ms”, “load avg”: 0.75 } |

- Payload 예제

{

"summary": "Threshold Crossed: 1 datapoint [31.84234972677596 (19/12/19 17:40:00)] was greater than or equal to the threshold (90.0)",

"event_id": "129335065553",

"status": "open",

"urgency": "high",

"event_time": "2019-12-19T17:40:00+09:00",

"metric_name": "CPUUtilization",

"threshold": "90",

"metric_value": "93.1",

"resource_name": "i-9c09acd49a25",

"event_type": "INFO",

"custom_details": {

"ping time": "1500ms",

"load avg": "0.75"

}

}

Kapacitor

Kapacitor를 AlertNow에 연결하는 방법을 설명합니다. AlertNow에 연결하려면, Kapacitor에서 TICKscript를 작성하거나 Alert Rule Builder를 생성합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Kapacitor] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

Kapacitor 구성

- 메모리 메트릭이 임계값을 초과했을 경우 Alert을 생성하는 TICKscript 작성 방법

AlertNow와 Kapacitor를 연결하기 위한 스크립트 작성 방법을 설명합니다. 아래 스크립트는 사용자의 필요에 따라 수정할 수 있습니다.

⑴ alertnow_mem_alert.tick 스크립트 작성

kapacitor.conf 파일과 동일한 디렉터리로 이동합니다.

cd /etc/kapacitor

vi editor로 스크립트를 작성합니다.

vi alertnow_mem_alert.tick

아래 코드를 복사하여 붙여 넣고

var alertnow_url = '<Enter AlertNow URL here>'

var measurement = 'mem'

var period = 10s

var every = 10s

var info = 80

var warn = 85

var crit = 90

var data = stream

|from()

.measurement(measurement)

|window()

.period(period)

.every(every)

var trigger = data

|alert()

.info(lambda: "used_percent" > info)

.warn(lambda: "used_percent" > warn)

.crit(lambda: "used_percent" > crit)

.stateChangesOnly()

.id('{{ .Name }}:used_percent')

.message(' {{.ID}} is {{.Level}}; value: {{ index .Fields "used_percent" }}')

.post(alertnow_url)

.skipSSLVerification()

⑵ kapacitor task 정의

작성한 TICKscript를 kapacitor task로 정의합니다.

// Pattern

kapacitor define <TASK_ID> -tick <PATH_TO_TICKSCRIPT> -dbrp <DATABASE>.<RETENTION_POLICY>

// Example

kapacitor define "alertnow_mem_alert" -tick /etc/kapacitor/alertnow_mem_alert.tick -dbrp telegraf.autogen

⑶ kapacitor task 활성화

kapacitor task를 활성화합니다.

// Pattern

kapacitor enable <TASK_ID>

// Example

kapacitor enable alertnow_mem_alert

⑷ kapacitor task 확인

등록한 kapacitor task를 확인합니다.

kapacitor list tasks

- Kapacitor와 Chronograf가 연동되어 있는 경우

Kapacitor와 Chronograf가 연동되어 있는 경우 AlertNow와 연결하는 방법을 설명합니다.

① Chronograf 대시보드의 왼쪽 메뉴에서 [Alerting]과 [Manage Tasks]를 차례대로 선택합니다.

② 우측 상단의 [Build Alert Rule] 버튼을 클릭합니다.

③ 아래 순서대로 [Alert Rule Builder]를 작성합니다.

④ [Alert Rule] 이름을 입력합니다.

⑤ Threshold, Relative, Deadman 중에서 원하는 [Alert Type]을 선택합니다.

⑥ 사용할 [Time Series] 데이터를 선택합니다.

⑦ [Conditions]를 설정합니다.

⑧ Alert Handlers에서 post를 선택하고, HTTP endpoint for POST request 항목에 AlertNow에서 생성한 인티그레이션 URL 정보를 입력합니다.

⑨ Message를 입력합니다.

⑩ 화면 오른쪽 상단에 위치한 [Save Rule] 버튼을 클릭합니다.

SAMBA

💡 국가 또는 지역에 따라 이 기능을 사용하지 못할 수 있습니다.

SAMBA를 AlertNow에 연결하는 방법을 설명합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [SAMBA] 카드를 클릭합니다.

![]()

인티그레이션 이름을 입력한 후 샘플 데이터를 참고하여 이름 지정 규칙을 설정합니다.

![]()

- 샘플 데이터

{

"summary": "SAMBA > eu-idc > System > euidbmkaf04 > CPU Usage (SUM)",

"status": "open",

"urgency": "low",

"event_time": "2020-01-07T16:03:00+09:00",

"metric_name": "CPU Usage (SUM)",

"threshold": "90",

"metric_value": "93.1",

"resource_name": "SAMBA > eu-idc > System > euidbmkaf04",

"event_type": "INFO"

}

- 서비스 입력 필드에서 필요한 내용을 입력 및 설정한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

Dynatrace

Dynatrace를 AlertNow에 연결하는 방법을 설명합니다. AlertNow에 연결하려면 Dynatrace에서 필요한 Custom Webhook Integration을 설정합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Dynatrace] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

Custom Webhook Integration 설정

① Dynatrace에 로그인한 후 페이지 왼쪽 상단에서 메뉴 버튼을 클릭합니다.

② Settings > Integration > Problem notifications를 차례대로 선택합니다.

③ [Set up notifications] 버튼을 클릭한 후 [Custom integration]을 선택합니다.

④ Set up custom integration 화면에서 인티그레이션 이름을 입력합니다. Webhook URL 항목에 AlertNow에서 생성한 인티그레이션 URL 정보를 복사하여 붙여 넣고, Custom payload 항목에 아래 예제를 참고하여 payload를 입력합니다.

- Payload 예제

{

"ImpactedEntities":{ImpactedEntities},

"ImpactedEntity":"{ImpactedEntity}",

"PID":"{PID}",

"ProblemDetailsHTML":"{ProblemDetailsHTML}",

"ProblemDetailsJSON":{ProblemDetailsJSON},

"ProblemDetailsMarkdown":"{ProblemDetailsMarkdown}",

"ProblemDetailsText":"{ProblemDetailsText}",

"ProblemID":"{ProblemID}",

"ProblemImpact":"{ProblemImpact}",

"ProblemSeverity":"{ProblemSeverity}",

"ProblemTitle":"{ProblemTitle}",

"ProblemURL":"{ProblemURL}",

"State":"{State}",

"Tags":"{Tags}"

}

⑤ [Send test notification]을 클릭합니다. 구성이 올바르게 설정되면 아래와 같이 Custom integration test successful 메시지가 표시됩니다. [Save] 버튼을 눌러 설정을 완료합니다.

Elasticsearch Watcher

Elasticsearch Watcher를 AlertNow에 연결하는 방법을 설명합니다. AlertNow에 연결하려면 Elasticsearch Watcher 서버에서 설정을 합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Elasticsearch Watcher] 카드를 클릭합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

Elasticsearch Watcher 서버 설정

① 서버에 Watcher가 설정되어 실행 중인지 확인합니다.

curl -X GET 'http://localhost:9200/_watcher/stats?pretty'

아래와 같이 “watcher_state”: “started”라는 응답을 받아야 합니다.

{

"_nodes" : {

"total" : 1,

"successful" : 1,

"failed" : 0

},

"cluster_name" : "elasticsearch",

"manually_stopped" : false,

"stats" : [

{

"node_id" : "0lqYKcZuTV2AvspmQnLcmw",

"watcher_state" : "started",

"watch_count" : 1,

"execution_thread_pool" : {

"queue_size" : 0,

"max_size" : 10

}

}

]

}

② 아래의 예제는 PUT Request를 통해 Watcher에 새로운 watch를 등록하거나 기존 watch를 수정하는 방법을 보여줍니다.

AlertNow와 Watcher를 연결하여 사용자가 정의한 경고를 생성하기 위해 trigger, input, condition 항목을 수정하고, actions의 webhook url

curl -X PUT 'http://localhost:9200/_watcher/watch/alertnow_watch_01' -H 'Content-Type: application/json' -d '{

"trigger": {

"schedule" : { "interval" : "60s" }

},

"input": {

"search" : {

"request" : {

"indices" : [ "metricbeat*" ],

"body" : {

"query": {

"bool": {

"must": {

"range": {

"system.process.cpu.total.pct": {

"gte": 50

}

}

},

"filter": {

"range": {

"@timestamp": {

"gte": "now-60s"

}

}

}

}

}

}

}

}

},

"condition": {

"compare" : { "ctx.payload.hits.total" : { "gte" : 1 }}

},

"actions": {

"alertnow": {

"webhook": {

"method":"POST",

"url":"<Enter AlertNow URL here>",

"headers":{

"Content-Type":"application/json"

},

"body": "{\"id\": \"{{ctx.id}}\",\"watchId\": \"{{ctx.watch_id}}\",\"triggeredTime\": \"{{ctx.trigger.triggered_time}}\",\"details\": {{#toJson}}ctx.payload{{/toJson}}}"

}

}

}

}'

- Watcher의 설정 및 경고 생성에 대한 자세한 설명은 Watcher Documentation을 참고하세요.

③ watch가 정상적으로 등록 또는 수정되었는지 확인합니다.

curl -X GET 'localhost:9200/.watches/_search?pretty'

⚠️ 주의: watch의 조건이 충족되어 경고가 생성되었는지 확인합니다.

curl -X GET 'http://localhost:9200/.watch_history*/_search?pretty' -H 'Content-Type: application/json' -d '{

"query" : {

"match" : { "result.condition.met" : true }

}

}'

💡 국가 또는 지역에 따라 이 기능을 사용하지 못할 수 있습니다.

Email을 AlertNow에 연결하는 방법을 설명합니다. AlertNow에 연결하려면 사용 중인 서비스에서 이메일을 추가해야 합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Email] 카드를 선택합니다.

![]()

인티그레이션 이름과 이메일을 입력한 후 생성 제한 규칙을 선택합니다.

![]()

서비스 입력 필드에서 필요한 내용을 입력 및 설정한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

- 사용 중인 서비스에 인티그레이션 이메일 추가

인티그레이션 설정을 완료하려면 사용하는 서비스에서 제공하는 이메일 연결 방법을 참고하여 이메일을 추가합니다. 추가한 이메일 주소로 이메일을 수신하면 인시던트를 생성합니다.

Scouter

Scouter를 AlertNow에 연결하는 방법을 설명합니다. AlertNow에 연결하려면 AlertNow Plugin을 다운로드하여 Scouter 서버에 설치하고 필요한 설정을 합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Scouter] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 이름과 이름 지정 규칙을 설정하고, 서비스 입력 필드에서 필요한 내용을 입력 및 설정한 후 확인 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

Scouter 서버

⑴ AlertNow Plugin 설치

Scouter를 AlertNow에 연결하려면 AlertNow Plugin을 설치해야 합니다. 아래의 AlertNow Plugin을 다운로드하여 Scouter 서버 설치 경로 하위에 있는 lib/ 폴더에 저장합니다.

AlertNow Plugin

lib/scouter-plugin-server-alert-alertnow-1.0.1-SNAPSHOT.jar

⑵ Scouter 서버 재시작

Scouter 서버 설치 경로 하위에 있는 conf/scouter.conf 파일에 AlertNow Plugin 설정값을 추가하여 수정한 후 Scouter 서버를 다시 시작합니다.

conf/scouter.conf

# External Interface (AlertNow)

ext_plugin_alertnow_send_alert=true

ext_plugin_alertnow_debug=true

ext_plugin_alertnow_level=0

ext_plugin_alertnow_webhook_url=<Enter AlertNow URL here.>

ext_plugin_alertnow_xlog_enabled=true

ext_plugin_elapsed_time_threshold=1500

ext_plugin_gc_time_threshold=1000

ext_plugin_thread_count_threshold=1000

- 알림 설정 옵션

① ext_plugin_alertnow_send_alert: AlertNow 메시지 발송 여부(true/false) - 기본값은 false

② ext_plugin_alertnow_debug: 로깅 여부 - 기본값은 false임

③ ext_plugin_alertnow_level: 알림 수준(0: INFO, 1: WARN, 2: ERROR, 3: FATAL) - 기본값은 0

④ ext_plugin_alertnow_webhook_url: AlertNow Webhook URL 입력

⑤ ext_plugin_elapsed_time_threshold: 응답 시간의 임계치(ms) - 기본값은 0이며 0일 때 응답시간의 임계치 초과 여부를 확인하지 않음

⑥ ext_plugin_gc_time_threshold: GC Time의 임계치(ms) - 기본값은 0이며 0일 때 GC Time의 임계치 초과 여부를 확인하지 않음

⑦ ext_plugin_thread_count_threshold: Thread Count의 임계치 - 기본값은 0이며 0일 때 Thread Count의 임계치 초과 여부를 확인하지 않음

⑧ ext_plugin_alertnow_xlog_enabled: xlog 메시지 발송(true/false) - 기본값은 false

현재 지원되는 알림의 종류는 다음과 같습니다.

- 신규 Agent 연결

- Agent 연결 해제

- Agent 재접속

- Elapsed Time 임계치 초과

- GC Time 임계치 초과

- Thread Count 임계치 초과

⑶ Host Agent 알림 설정

Host Agent에서 수집하는 정보 중 임계치를 초과한 데이터에 대해 알림을 발생시키려면, Host Agent 설치 경로 하위에 있는 conf/scouter.conf 파일에 설정값을 추가하여 수정합니다. 단, CPU, Memory, Disk 알림만 설정 가능합니다.

conf/scouter.conf

### scouter host configruation

cpu_alert_enabled=true

cpu_warning_pct=90

cpu_fatal_pct=95

cpu_check_period_ms=60000

cpu_fatal_history=3

cpu_alert_interval_ms=300000

mem_alert_enabled=true

mem_alert_interval_ms=120000

mem_warning_pct=80

mem_fatal_pct=90

disk_alert_enabled=true

disk_warning_pct=70

disk_fatal_pct=90

- CPU 알림 설정 옵션

① cpu_alert_enabled: cpu 알림을 활성화 또는 비활성화(기본값: true)

② cpu_warning_pct: cpu warning 수준 알림의 퍼센트(정수로 설정)

③ cpu_fatal_pct: cpu fatal 수준 알림의 퍼센트(정수로 설정)

④ cpu_check_period_ms: cpu 확인 기간 지정

⑤ cpu_warning_history, cpu_fatal_history: 각 수준의 설정값을 몇 회 초과하면 알림을 발송할지 설정(예: cpu_fatal_pct가 90%이고 cpu_check_period_ms가 5분(300000ms), cpu_fatal_history가 3인 경우 CPU가 최근 5분간 90%를 3회 초과하면 알림 발송)

⑥ cpu_alert_interval_ms: 설정한 시간 동안 동일한 알림을 발송하지 않음

- Memory 알림 설정 옵션

① mem_alert_enabled=true

② mem_alert_interval_ms=30000

③ mem_warning_pct=80

④ mem_fatal_pct=90

- Disk 사용량 알림 설정 옵션

① disk_alert_enabled=true

② disk_warning_pct=70

③ disk_fatal_pct=90

⑷ 사용자 정의 알림 설정

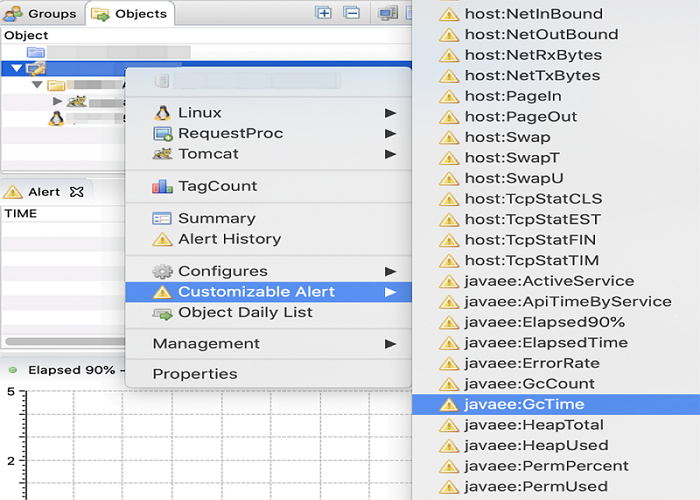

Scouter Client UI에서 알림을 생성하고자 하는 메트릭을 선택합니다.

아래와 같이 사용자 정의 알림 스크립트를 JAVA 언어로 작성한 후 저장합니다.

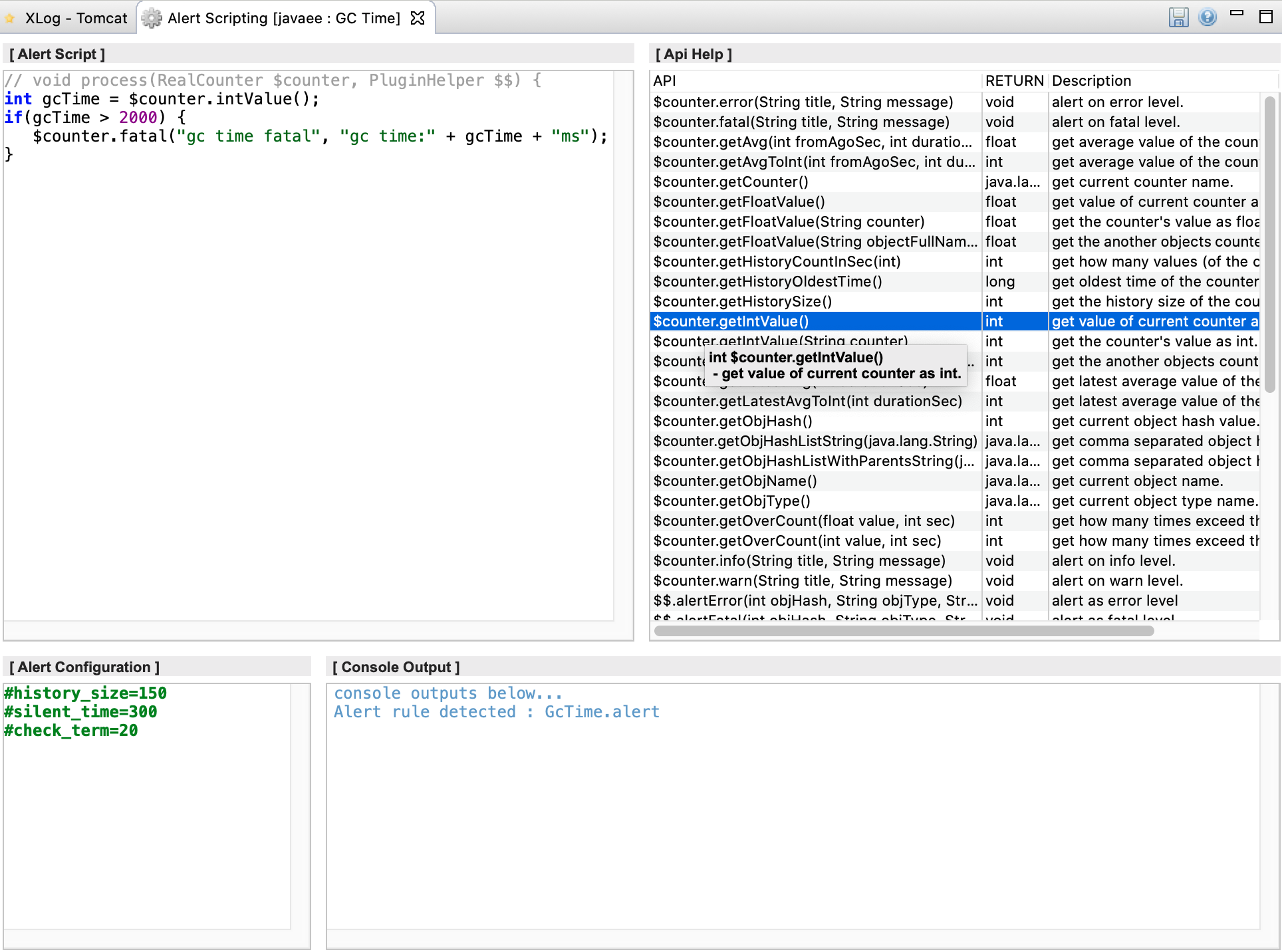

화면 왼쪽 상단의 Alert Script는 스크립트를 작성하는 영역이고, API Help는 스크립트에 전달된 두 개의 파라미터 $counter와 $$에 대한 도움말 화면입니다. 왼쪽 하단의 Alert Configuration은 알림 확인 주기 등을 설정하고, Console Output은 알림 스크립트를 저장했을 때 제대로 컴파일되었는 결과를 알려주는 콘솔 창입니다.

- 알림 구성(Alert Configuration)

① history_size=150

Scouter의 카운터 값은 2초에 1개씩 수집됩니다. 즉, 150이라고 설정된 부분은 최근 150개까지 보관하고, 지난 300초 동안의 데이터를 보관한다는 의미입니다.

이 정보는 알림 스크립트를 작성할 때 과거 데이터와 비교하기 위한 용도로 사용됩니다.

② slient_time=300

초단위로 설정하는 snooze 시간입니다. 즉, 한 번 발생한 알림은 설정한 300초간 다시 발송하지 않습니다.

③ check_time=2

초단위 값으로 2초 간격으로 위의 알림 스크립트를 실행하라는 설정입니다. 측정하고자 하는 값에 따라 적절하게 조정할 수 있습니다.

Scouter 서버에서 직접 경고 스크립트 파일을 편집할 수 있습니다. 자세한 내용은 Scripting in Scouter Server를 참조하세요.

Amazon GuardDuty

Amazon GuardDuty를 AlertNow에 연결하는 방법을 설명합니다. AlertNow에 연결하려면 Amazon GuardDuty에서 주제, 구독, 이벤트 규칙 등을 설정합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Amazon GuardDuty] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

AWS 콘솔 접속

AWS GuardDuty를 AlertNow에 연결하려면 AWS 콘솔에 접속하여 주제를 생성해야 합니다. AWS 콘솔에서 SNS를 검색한 다음 Simple Notification Service를 선택합니다.

Amazon SNS 주제 및 구독 생성

Amazon SNS 대시보드에서 주제를 선택합니다.

⑴ 새로운 주제 생성

① 화면 오른쪽에 있는 [주제 생성]을 선택합니다.

② [주제 생성]을 선택하면 주제 세부 정보를 입력할 수 있는 화면이 나타납니다.

③ 각 항목에 대한 입력 정보는 다음과 같습니다. 세부 항목을 입력한 후 하단의 [주제 생성]을 선택해 생성을 완료합니다.

| 항목 | 설명 | 비고 |

|---|---|---|

| 주제 이름 | 메시지 전송 및 알림 구독을 위한 커뮤니케이션 채널이며 이후 생성 주제에 대한 ARN 작성하는 데 활용됩니다. 주제 이름은 최대 256자이며 영숫자, 하이픈(-) 및 밑줄(_)을 포함할 수 있습니다. |

필수 입력 |

- SNS주제생성테스트 이름으로 생성할 경우 예시:arn:aws:sns:us-west-2:111122223333:SNS주제생성테스트 |

||

| 표시 이름 | SNS 구독 시 표시되는 주제의 이름입니다. | 선택 사항 |

⑵ 구독 생성

① 화면 오른쪽에 있는 [구독 생성]을 선택합니다.

② [구독 생성]을 선택하면 주제 ARN, 프로토콜, 엔드포인트를 입력할 수 있는 화면이 나타납니다. 하단의 [구독 생성] 버튼을 선택해 생성을 완료합니다.

③ 각 항목에 대한 입력 정보는 다음과 같습니다.

| 항목 | 설명 | 비고 |

|---|---|---|

| 주제 ARN | 생성한 주제 이름을 기준으로 자동으로 반영되어 있습니다. | 수정 가능 |

| 프로토콜 엔드포인트 |

HTTPS로 선택합니다. AlertNow에서 생성한 인티그레이션 URL을 붙여 넣습니다. |

필수 입력 |

⑶ 구독 확인

① 아래와 같이 구독이 생성됩니다.

② [확인 요청]을 클릭합니다. 구독 ID에 대한 승인 확인이 이루어집니다.

CloudWatch 이벤트 규칙 생성

① CloudWatch 콘솔에서 이벤트, 규칙을 차례대로 선택한 후 [규칙 생성] 버튼을 클릭합니다.

② 규칙 생성의 이벤트 소스 섹션에서 서비스 이름으로 GuardDuty를 선택하고, 이벤트 유형을 GuardDuty Finding으로 선택합니다. 대상 섹션에서 [대상 추가] 버튼을 클릭한 후 SNS 주제를 선택합니다. 주제를 선택한 후 [세부 정보 구성] 버튼을 클릭합니다.

③ 규칙 세부 정보 구성에서 이름을 입력한 후 [규칙 생성] 버튼을 클릭합니다.

④ 아래와 같이 규칙이 생성됩니다.

이벤트 규칙 작성 확인

① GuardDuty 콘솔로 이동하여 설정을 선택한 후 [샘플 결과 작성] 버튼을 클릭합니다.

② 결과에서 샘플 결과를 확인할 수 있습니다.

Consul

Consul을 AlertNow에 연결하는 방법을 설명합니다. AlertNow에 연결하려면 Consul 서버 설정이 필요합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Consul] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

Consul 서버 설정에 사용하기 위해 생성된 인티그레이션 URL 정보를 클립보드에 복사합니다.

![]()

Consul 서버 설정

① Consul-Alerts 가이드를 따라 Consul 서버에 consul-alerts 데몬을 설치합니다.

Consul health checks 기반 알림 전송용 Simple Daemon v0.6.0 이상 설치해야 합니다.

② Consul-Alerts를 실행합니다.

nohup consul-alerts start --watch-checks --log-level=info &

③ Consul-Alerts가 실행되면 HTTP Endpoint built-in notifier를 설정합니다.

| 키 | 설명 |

|---|---|

| enabled | HTTP 엔드포인트 알림 설정(기본값: false) |

| cluster-name | 클러스터 이름(기본값: “Consul Alerts”) |

| base-url | HTTP 엔드포인트의 기준 URL(필수) |

| endpoint | 기준 URL의 끝에 추가할 엔드포인트 |

| payload | HTTP 엔드포인트로 전송할 페이로드(필수) |

- base-url 설정: 인티그레이션 설정 시 생성된 인티그레이션 URL 정보를

에 추가하여 기준 URL을 설정합니다.

curl -X PUT -d '{Enter AlertNow URL here.}' http://localhost:8500/v1/kv/consul-alerts/config/notifiers/http-endpoint/base-url

- Payload 설정: 페이로드를 설정합니다.

curl -X PUT 'http://localhost:8500/v1/kv/consul-alerts/config/notifiers/http-endpoint/payload' -H 'Content-Type: application/json' -d '{

"node":"{{range $name, $checks := .Nodes}}{{range $check := $checks}}{{$check.Node}}{{end}}{{end}}",

"serviceId":"{{range $name, $checks := .Nodes}}{{range $check := $checks}}{{$check.ServiceId}}{{end}}{{end}}",

"service":"{{range $name, $checks := .Nodes}}{{range $check := $checks}}{{$check.Service}}{{end}}{{end}}",

"checkId":"{{range $name, $checks := .Nodes}}{{range $check := $checks}}{{$check.CheckId}}{{end}}{{end}}",

"check":"{{range $name, $checks := .Nodes}}{{range $check := $checks}}{{$check.Check}}{{end}}{{end}}",

"status":"{{range $name, $checks := .Nodes}}{{range $check := $checks}}{{$check.Status}}{{end}}{{end}}",

"output":"{{range $name, $checks := .Nodes}}{{range $check := $checks}}{{$check.Output}}{{end}}{{end}}",

"notes":"{{range $name, $checks := .Nodes}}{{range $check := $checks}}{{$check.Notes}}{{end}}{{end}}",

"interval":"{{range $name, $checks := .Nodes}}{{range $check := $checks}}{{$check.Interval}}{{end}}{{end}}",

"rmdCheck":"{{range $name, $checks := .Nodes}}{{range $check := $checks}}{{$check.RmdCheck}}{{end}}{{end}}",

"notifList":"{{range $name, $checks := .Nodes}}{{range $check := $checks}}{{$check.NotifList}}{{end}}{{end}}",

"varOverrides":"{{range $name, $checks := .Nodes}}{{range $check := $checks}}{{$check.VarOverrides}}{{end}}{{end}}",

"timestamp":"{{range $name, $checks := .Nodes}}{{range $check := $checks}}{{$check.Timestamp}}{{end}}{{end}}"

}'

- Enabled 설정:

consul-alerts/config/notifiers/http-endpoint/enabled를 true로 설정합니다.

curl -X PUT -d 'true' http://localhost:8500/v1/kv/consul-alerts/config/notifiers/http-endpoint/enabled

- 설정 확인: 설정이 완료되면 Consul의 Key/Value Store에서 확인할 수 있습니다.

![]()

④ Consul health check가 critical 상태가 되면 경고가 자동으로 생성됩니다.

⑤ Consul health check이 passing 상태가 되면 경고가 자동으로 닫힙니다.

Jennifer4

Jennifer4를 AlertNow에 연결하는 방법을 설명합니다. AlertNow에 연결하려면 Jennifer4에서 필요한 Adapter를 설정합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Jennifer4] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

Adapter 설정에 사용하기 위해 생성된 인티그레이션 URL 정보를 클립보드에 복사합니다.

![]()

AlertNow용 Jennifer4 Adapter 다운로드

AlertNow에 Jennifer4를 연결하기 위해서 AlertNow용 Jennifer4 Adapter를 다운로드합니다. Jennifer4는 Jennifer5 버전과 호환되지 않습니다.

- AlertNow와 인티그레이션 가능한 JDK 버전 정보

① jdk 1.5: 불가

② jdk 1.6: 불가

③ jdk 1.7: 가능(7 ~ 7u80, OpenJDK 포함)

④ jdk 1.8: 가능(8 ~ 8u241, OpenJDK 포함)

Jennifer4는 JDK 1.5 버전부터 1.8 버전까지 지원하지만, AlertNow와 연결하려면 1.7 버전 이상을 사용해야 합니다.

Adapter 설정

① 구동 중인 Jennifer 서버를 /{Jennifer4 Server Home}/bin의 ./shutdown.sh를 실행하여 종료합니다.

② vi Editor 또는 문서 편집기에서 AlertNowNotiAdapter.java 파일을 엽니다. 편집기를 사용한 후 인코딩을 UTF-8로 저장해야 하며 변경되지 않도록 주의해야 합니다. 인코딩 변경 시 소스 파일이 컴파일되지 않을 수 있습니다.

③ 아래와 같이 AlertNowNotiAdapter.java 파일의 private static final String ALERTNOW_JENNIFER_INTEGRATION_URL 항목에 복사한 AlertNow 인티그레이션 URL 정보를 붙여 넣습니다.

⚠️ 주의: Webhook URL 정보 이외에 다른 정보는 수정하면 안 됩니다. 다른 정보가 변경될 경우, AlertNow와 연동되지 않을 수 있습니다.

④ 수정한 AlertNowNotiAdapter.java 파일을 설치된 Jennifer4 서버의 /{Jennifer4 Server Home}/common/lib로 이동합니다.

⑤ /{Jennifer4 Server Home}/common/lib에 jenniferserver.jar 파일이 있는지 확인합니다. 해당 파일에 AlertNowNotiAdapter.java 파일을 병합해야 하기 때문에 파일이 없는 경우 서버 설치 담당자 및 Jennifer에 문의합니다.

⑥ jenniferserver.jar 파일이 있는 경우 AlertNowNotiAdapter.java 파일을 해당 위치로 이동한 후 아래 명령을 사용하여 병합을 시작합니다.

javac -d . -cp ./jenniferserver.jar AlertNowNotiAdapter.java

jar uvf jenniferserver.jar ./com

⑦ javac 명령 실행 시 /{Jennifer4 Server Home}/common/lib에는 com 디렉터리가 생성되며, 해당 디렉터리에 AlertNowNotiAdapter.java의 class 파일이 위치하게 됩니다.

⑧ javac 명령을 실행한 후 class 파일이 정상적으로 생성되면 jar uvf 명령을 실행하여 소스 코드를 병합합니다.

⑨ AlertNowNotiAdapter.java 파일을 병합한 후 /{Jennifer4 Server Home}/bin으로 이동합니다. vi Editor 또는 문서 편집기에서 jennifer.properties 파일을 수정합니다. 아래와 같이 sms_adapter_class_name을 com.javaservice.jennifer.server.AlertNowNotiAdapter로 수정해야 합니다.

sms_adapter_class_name = com.javaservice.jennifer.server.AlertNowNotiAdapter

⑩ sms_adapter_class_name은 Auto-notification과 Customize에 있으며 반드시 하나만 활성화하여 수정해야 합니다. 양쪽 모두 수정하면 둘 다 작동하지 않습니다.

⑪ /{Jennifer4 Server Home}/bin의 ./startup.sh를 실행하여 Jennifer4 서버를 구동합니다. Jennifer4에서 발생하는 경고를 AlertNowNotiAdapter와 연동하려면 아래와 같이 경보와 SMS 설정을 진행해야 합니다. 구성 설정의 경보 관리에서 유형 항목에 TOT와 Agent의 ID가 출력되면 ID를 클릭하여 경보 설정을 진행합니다. 이때 경보 목록을 선택하여 우측으로 이동한 후 Enable Alert과 Enable SMS를 필수로 선택해야 합니다.

Jennifer4의 외부 연동 인터페이스는 SMS 하나이며, AlertNow Adapter가 해당 인터페이스로 이루어져 있기 때문에 Enable SMS가 설정되어 있어야 AlertNow와 연동됩니다.

Enable Alert 및 Enable SMS가 활성화되지 않으면 해당 경보 목록은 Web Monitoring에서만 확인할 수 있고 외부로 연동되지는 않습니다.

![]()

⑫ Adapter의 동작 로그는 /{Jennifer4 Server Home}/logs/catalina.out에서 확인할 수 있습니다.

WhaTap

WhaTap을 AlertNow에 연결하는 방법을 설명합니다. AlertNow에 연결하려면 WhaTap 서버에서 Webhook 설정을 합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [WhaTap] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

Webhook 설정

① WhaTap에 로그인한 후 프로젝트 목록에서 프로젝트를 선택합니다.

② 프로젝트 메뉴에서 [경고 알림]과 [알림 수신 설정]을 차례대로 클릭합니다.

③ 써드 파티 플러그인에서 [추가하기] 버튼을 클릭합니다.

④ AlertNow 탭을 선택한 후 Channel Name을 입력합니다. AlertNow에서 생성된 인티그레이션 URL 정보를 복사하여 Webhook URL 항목에 붙여 넣은 다음 [추가] 버튼을 클릭합니다.

⑤ 경고 알림의 [알림 설정]으로 이동합니다.

⑥ 알림 정책을 설정한 후 [저장] 버튼을 누르면 모든 설정이 완료됩니다.

Zenius

Zenius를 AlertNow에 연결하는 방법을 설명합니다. AlertNow에 연결하려면 Zenius에서 통보 및 감시를 설정합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Zenius] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 [확인] 버튼을 누르면 인티그레이션이 생성됩니다.

![]()

통보 설정

① Zenius에 관리자(Super) 계정으로 로그인합니다.

② Zenius 화면에서 운영관리 > 환경설정 > 통보 탭을 차례대로 선택합니다. AlertNow가 등록되어 있으며, 기본 동작이 미사용 상태이므로, 사용으로 변경합니다. 기본 동작을 사용으로 변경한 후 통보 설정의 [등록]을 선택해 AlertNow를 등록합니다.

③ 통보 설정 등록 창에서 종류 항목은 AlertNow를 선택하고, 설정 정보를 입력한 후 [확인] 버튼을 클릭합니다.

• 설명: 연동 이름 및 설명 입력(예: AlertNow 연동)

• 호스트 & 포트: 접속 입력 호스트 주소와 포트 입력(https://alertnowitgr.opsnow.com,443)

• URL: AlertNow 인티그레이션 설정 중 생성된 URL 경로 입력(integration/zenius/v1/b32a7d2835c65111eb1b97b70a8d4ec9fa9c)

④ 시간대 설정 섹션에서 요일을 클릭하면 시간대 설정 팝업창이 나타납니다.

• 통보 방법: AlertNow를 체크하면 통보 사용, 체크 해제하면 통보 미사용

• 시간: 시간 1과 시간 2 항목에 설정한 시간에 통보

감시 설정

① Zenius에 어드민(Admin) 계정으로 로그인합니다.

② Zenius 화면에서 SMS > 설정 > 감시 설정 탭을 차례대로 클릭합니다. [등록]과 [수정] 버튼을 클릭하면, 감시설정 등록 팝업창이 나타납니다.

③ 감시설정 등록 창에서 감시항목, 서버, 적용시간/ 요일, 통보방법을 설정합니다. 통보방법으로 AlertNow를 선택하고, 통보 옵션으로 정상 복구 시 통보를 선택합니다.

④ 통보방법 항목에 AlertNow가 표시되면, 감시설정 등록이 정상적으로 완료되었음을 나타냅니다.

통보 이력은 관리자 계정으로 로그인한 후 운영관리 > 로그 > AlertNow 전송 탭에서 AlertNow로 전송한 이력을 확인할 수 있습니다.

Zabbix

Zabbix를 AlertNow에 연결하는 방법을 설명합니다. AlertNow에 연결하려면, Media type을 정의하고 Action을 구성하는 작업이 필요합니다.

AlertNow 콘솔에서 [인티그레이션 생성] 버튼을 클릭한 후 [Zabbix] 카드를 선택합니다.

![]()

인티그레이션 생성 화면에서 필수 항목을 입력한 후 확인 버튼을 클릭해 인티그레이션을 생성합니다.

![]()

본 가이드에서는 Media type 중 Custom Alertscripts와 Webhook을 이용하여 이벤트 알림을 전송하는 방법을 설명합니다.

Custom Alertscript 이용

Custom Alertscripts를 제공하는 Zabbix의 모든 버전에서 사용 가능합니다. 본 가이드는 Zabbix 4.2 버전 기준으로 설명합니다.

⑴ Alert script 작성(Root 권한으로 실행)

① zabbix_server.conf 파일을 vi 편집기로 연 후 AlertScriptsPath 경로를 확인합니다.

② /usr/lib/zabbix/alertscripts 경로 하위에 notify_to_alertnow.sh 스크립트 작성 후 저장합니다. 경로는 OS마다 다를 수 있습니다.

#!/bin/bash

sendto=$1

subject=$2

message=$3

alertnow_url=$4

curl -X POST -H "Content-Type: application/json" -d "{\"subject\":\"$subject\", \"message\":$message}" $alertnow_url

③ notify_to_alertnow.sh의 소유자와 mode를 수정합니다.

⑵ Media type 생성

① Macro를 추가하려면, Administration > General의 오른쪽 상단에 위치한 선택박스에서 Macros를 선택합니다. [Add] 버튼을 클릭하여 Macro에 {$ZABBIX.URL}와 Value에 Zabbix URL을 입력한 후 [Update] 버튼을 선택합니다.

② Media type을 생성하기 위해, Administration > Media types 선택 후 오른쪽 상단의 [Create media type] 버튼을 클릭합니다.

| 항목 | 설명 |

|---|---|

| Name | AlertNow를 입력합니다. |

| Type | Script를 선택합니다. |

| Script name | notify_to_alertnow.sh를 입력합니다. |

| Script parameters | 다음의 값을 순서대로 입력합니다. {ALERT.SENDTO} {ALERT.SUBJECT} {ALERT.MESSAGE} (Enter the AlertNow URL here) - 실제 AlertNow URL을 입력합니다. |

③ 모두 입력 후 [Add] 버튼을 클릭하여 저장합니다. 생성된 AlertNow Media type에서 [Test] 버튼을 클릭하고 팝업에 아래와 같이 입력합니다.

④ [Test] 버튼을 클릭하여 알림이 정상적으로 발생하는지 확인합니다.

| 항목 | 설명 |

|---|---|

| Send to | AlertNow를 입력합니다. |

| Subject | Test subject를 입력합니다. |

| Message | { “eventName”: “This is the test message from Zabbix”, “eventId”: “testId01” }를 입력하고, 테스트할 때마다 eventId 값을 다르게 입력합니다. |

⑶ User 생성

① Administration > Users 메뉴 선택 후 우상단의 [Create user] 버튼을 클릭합니다. User 탭에서 각 항목을 입력합니다.

② Media 탭을 클릭 후 [Add] 버튼을 클릭합니다.

③ 팝업의 각 항목을 입력합니다. When active 항목은 알림을 받을 요일과 시간대를 설정하고, Use if severity 항목은 체크한 등급의 알림을 받습니다.

④ Permissions 탭을 클릭하여 Read 이상의 권한이 허용됐는지 확인합니다. User 생성을 위해 [Add] 버튼을 클릭하여 저장합니다.

⑤ User 생성 과정에서 권한을 부여받지 못했을 경우, 추가한 User groups로 이동하여 Permissions 탭의 Host group 권한을 각각 Read 이상으로 허용합니다.

⑷ Actions 생성

① Configuration > Actions 메뉴 선택 후 우상단의 [Create action] 버튼을 클릭합니다. Action 탭의 Name에 AlertNow Action을 입력합니다.

② Operations 탭에서 각 항목을 입력하고, Operation details 항목을 입력한 후 [Add] 버튼을 클릭합니다.

⚠️ 주의: Default message의 경우 꼭 주어진 JSON 규격으로 입력합니다.

③ Zabbix 하위 버전에서 지원 되지 않는 Macro가 있는 경우, {EVENT.NAME} → {TRIGGER.NAME}, {EVENT.SEVERITY} → {TRIGGER.SEVERITY}를 사용합니다.

- Default message

{

"eventDt": "Problem started at {EVENT.TIME} on {EVENT.DATE}",

"eventName": "{EVENT.NAME}",

"host": "{HOST.NAME}",

"severity": "{EVENT.SEVERITY}",

"eventId": "{EVENT.ID}",

"eventStatus": "open",

"triggerUrl": "{$ZABBIX.URL}/tr_events.php?triggerid={TRIGGER.ID}&eventid={EVENT.ID}"

}

④ Recovery operations 탭에서 각 항목을 입력하고 Operation details 추가를 위해 [Add] 버튼을 클릭합니다.

⚠️ 주의: Default message의 경우 꼭 주어진 JSON 규격으로 입력합니다.

- Default message

⑤ Action 생성을 위해 [Add] 버튼을 클릭하여 저장합니다.

⑸ AlertNow에 인시던트 생성 여부 확인

Zabbix의 Trigger 설정을 변경하여 테스트 이벤트를 직접 생성하고, AlertNow에 인시던트가 정상적으로 생성되어 설정된 SMS, Email, 보이스콜, 슬랙 등으로 전송되는지 최종 확인합니다.

Webhook 이용

Webhook을 제공하는 Zabbix 4.4 버전 이상에서 사용 가능합니다. 본 가이드는 Zabbix 5.0 LTS 버전 기준으로 설명합니다.

⑴ Media type 생성

① Macros를 추가하려면, Administration > General > 왼쪽 상단의 선택박스에서 Macros를 선택합니다. [Add] 버튼을 클릭하여 Macro에 {$ZABBIX.URL}와 Value에 Zabbix URL을 입력한 후 [Update] 버튼을 클릭합니다.

② Media type을 선택하려면, Administration > Media types 선택 후 오른쪽 상단의 [Create media type] 버튼을 클릭합니다.